5.2. Exportação de dados via S3¶

O Acronis Cyber Infrastructure permite a exportação de espaço em disco do cluster para clientes na forma de um armazenamento semelhante ao S3 baseado em objeto.

O Acronis Cyber Infrastructure é implementado como uma API semelhante à do Amazon S3, que é uma das APIs de armazenamento de objeto mais comuns. Os usuários finais podem trabalhar com o Acronis Cyber Infrastructure da mesma forma que fazem com o Amazon S3. Você pode usar os aplicativos costumeiros do S3 e continuar trabalhando com eles após a migração de dados do Amazon S3 para Acronis Cyber Infrastructure.

O armazenamento de objeto é uma arquitetura de armazenamento que permite o gerenciamento de dados em sistemas de arquivos ou blocos em um armazenamento em blocos. Exceto pelos dados, cada objeto tem metadados que o descrevem tão bem quando um identificador exclusivo que permite encontrar o objeto no armazenamento. O armazenamento de objeto é otimizado para armazenar bilhões de objetos, especialmente para armazenamento de aplicativos, hospedagem de conteúdo na Web, serviços de armazenamento online, big data e backups. Todos esses usos são possibilitados pelo armazenamento de objeto, graças a uma combinação de escalabilidade muito alta e disponibilidade e coerência de dados.

Comparado com outros tipos de armazenamento, a principal diferença de um armazenamento de objeto é que partes de um objeto não podem ser modificadas, então, se o objeto mudar, em vez disso será gerada uma nova versão do mesmo. Essa abordagem é extremamente importante para manter a disponibilidade e a consistência dos dados. Em primeiro lugar, mudar um objeto como um todo elimina o problema dos conflitos. Ou seja, o objeto com a marca de data e hora mais recente será considerado a versão atual e pronto. Consequentemente, os objetos são sempre consistentes, ou seja, seus estados são relevantes e apropriados.

Outro recurso do armazenamento de objeto é a consistência eventual. A consistência eventual não garante que as leituras retornarão o novo estado após a conclusão da gravação. Os leitores podem observar o estado antigo de um período indefinido de tempo até que a gravação seja propagada a todas as réplicas (cópias). Isso é muito importante para a disponibilidade do armazenamento já que centros de dados geograficamente distantes podem não ser capazes de realizar atualizações de dados de forma sincronizada (por exemplo, devido a problemas na rede) e a própria atualização pode também ser lenta já que a espera de confirmações de todas as réplicas de dados em longas distâncias pode demorar centenas de milissegundos. Portanto, a consistência eventual ajuda a ocultar as latências de comunicação nas gravações, às custas do provável estado antigo observado pelos leitores. Entretanto, muitos casos de uso podem tolerar o problema facilmente.

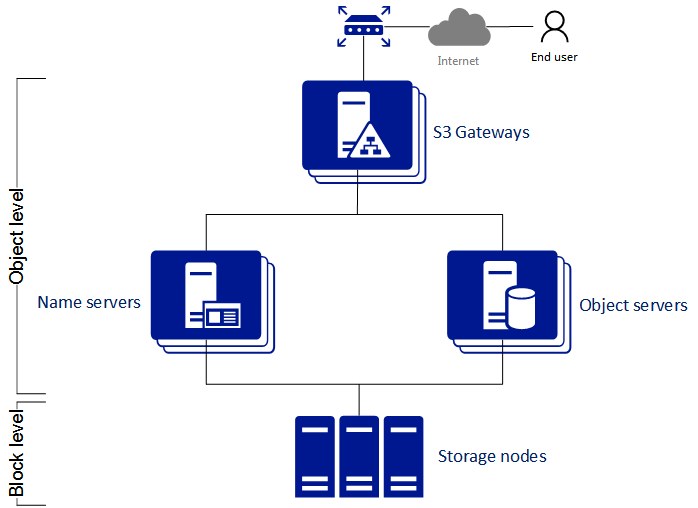

5.2.1. Descrição geral da infraestrutura do armazenamento S3¶

A infraestrutura do armazenamento de objeto é formada pelas seguintes entidades: servidores de objetos (SO), servidores de nome (NS), gateways S3 (GW) e o backend de nível de bloco.

Essas entidades são executadas como serviços nos nós do Acronis Cyber Infrastructure. Cada serviço deve ser implantado em diversos nós do Acronis Cyber Infrastructure para obter alta disponibilidade.

Um servidor de objetos armazena dados de objetos reais recebidos do gateway S3. Os dados são empacotados em contêineres especiais para obter alto desempenho. Os contêineres são redundantes, você pode especificar o modo de redundância enquanto configura o armazenamento de objeto. Um servidor de objeto também armazena seus próprios dados no armazenamento em bloco com alta disponibilidade incorporada.

Um servidor de nomes armazena metadados de objetos recebidos do gateway S3. Os metadados contém nome, tamanho, ACL (lista de controle de acesso), local, proprietário e outras informações do objeto. O servidor de nomes (NS) também armazena seus próprios dados no armazenamento em bloco com alta disponibilidade incorporada.

Um gateway S3 é um proxy de dados entre os serviços de armazenamento de objeto e os usuários finais. Ele recebe e trata das solicitações do protocolo do Amazon S3 e verificações de autenticação de usuários S3 e verificações ACL. O gateway S3 usa o servidor Web NGINX nas conexões externas e não tem dados próprios (ou seja, é sem estado).

O backend de nível de bloco é um armazenamento em bloco com alta disponibilidade de serviços e dados. Como todos os serviços de armazenamento de objeto funcionam em hosts, não são necessários ambientes virtuais (e portanto licenças) para o armazenamento de objeto.

5.2.2. Planejamento do cluster S3¶

Antes de criar um cluster S3, faça o seguinte:

Defina quais nós do cluster de armazenamento executarão os serviços de ponto de acesso do armazenamento S3. Recomenda-se que todos os nós disponíveis em Acronis Cyber Infrastructure executem esses serviços.

Configure a rede de modo a conseguir o seguinte:

Todos os componentes do cluster S3 se comunicam entre si por meio da rede privada S3. Todos os nós de um cluster S3 devem estar conectados à rede privada S3. A rede interna Acronis Cyber Infrastructure pode ser usada para esse fim.

Os nós que estiverem executando gateways S3 devem ter acesso à rede pública.

A rede pública dos gateways S3 deve ser balanceada por um balanceador de carga DNS externo.

Para ver mais detalhes sobre a configuração da rede, consulte o Guia de instalação.

Todos os componentes do cluster S3 devem ser executados em diversos nós para alcançar alta disponibilidade. Os componentes do servidor de nome e servidor de objetos do cluster S3 são balanceados automaticamente e migrados entre os nós S3. Os gateways S3 não são migrados automaticamente; sua alta disponibilidade baseia-se nos registros de DNS. É preciso manter os registros de DNS manualmente ao adicionar ou remover gateways S3.

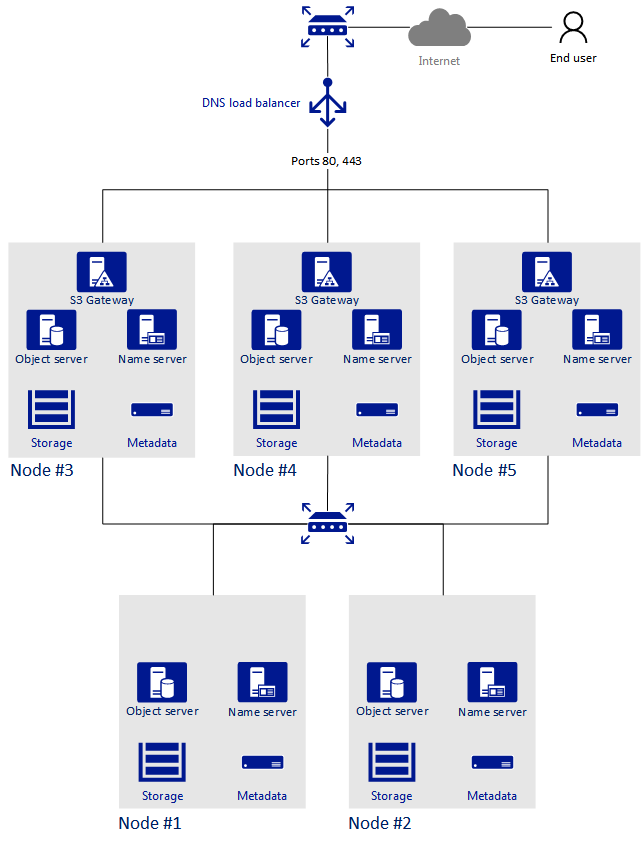

5.2.3. Exemplo de armazenamento S3¶

Esta seção apresenta um exemplo de armazenamento de objeto sobre um cluster de armazenamento de cinco nós que executa diversos serviços. A configuração final está ilustrada na figura abaixo.

5.2.4. Como criar o cluster S3¶

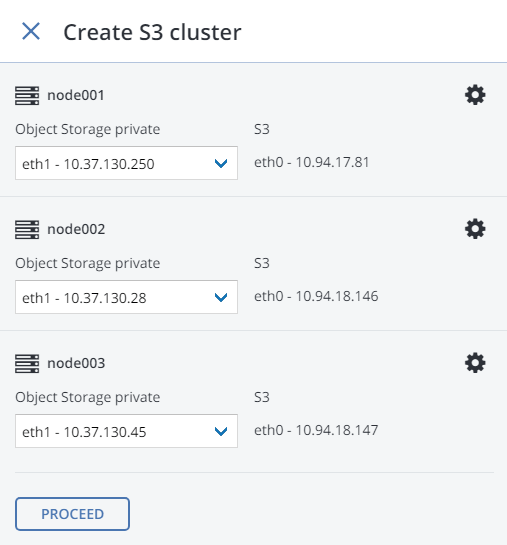

Para configurar os serviços de armazenamento de objeto em um nó de cluster, faça o seguinte:

Na tela INFRAESTRUTURA > Redes, verifique se os tipos de tráfego OSTOR privado e S3 Público foram adicionados às suas redes.

No menu da esquerda, clique em SERVIÇOS DE ARMAZENAMENTO > S3.

Selecione um ou mais nós e clique em Criar cluster S3 no menu da direita. Para criar um cluster S3 altamente disponível, selecione pelo menos três nós. Recomenda-se também ativar o HA no nó de gerenciamento antes de criar o cluster S3. Consulte Como ativar a alta disponibilidade para ver mais detalhes.

Verifique se a interface de rede correta está selecionada na lista suspensa.

Se necessário, clique no ícone de engrenagem e configure as interfaces de rede do nó na tela Configuração de rede.

Clique em Prosseguir.

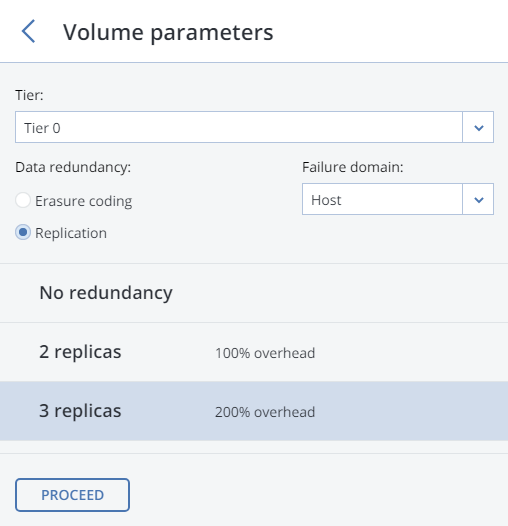

Em Camada, selecione a camada de armazenamento que será usada no armazenamento de objeto.

Em Domínio de falha, escolha uma política de posicionamento para as réplicas.

Em Redundância de dados, selecione o modo de redundância que o armazenamento de objeto usará.

Você pode alterar o modo de redundância mais tarde no painel S3 > VISÃO GERAL > Configurações. Clique em Prosseguir.

Especifique o nome DNS externo (resolvível publicamente) para o ponto de extremidade S3 que será usado pelos usuários finais para acessar o armazenamento de objeto. Por exemplo,

s3.example.com. Clique em Prosseguir.Importante

Configure seu servidor DNS de acordo com o exemplo sugerido no painel de administração.

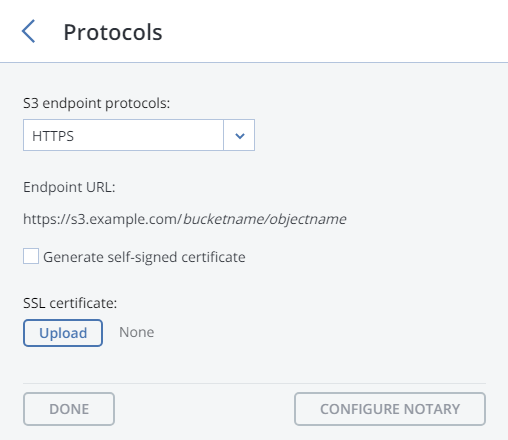

Na lista suspensa, selecione um protocolo de ponto de extremidade S3: HTTP, HTTPS ou ambos.

Recomenda-se utilizar somente HTTPS para implantações em produção.

Se você selecionou HTTPS, faça o seguinte:

Marque Gerar um certificado autogerado para obter um certificado autogerado para fins de avaliação de HTTPS.

Observe o seguinte:

A geo-replicação exige um certificado de uma autoridade confiável. Ela não funciona com certificados autogerados.

Para acessar os dados do cluster S3 pelo navegador, adicione o certificado autogerado às exceções do navegador.

Adquira uma chave e um certificado SSL curinga confiável para domínios de nível inferior dos pontos de extremidade. Por exemplo, o ponto de extremidade

s3.storage.example.comprecisará de um certificado curinga para*.s3.storage.example.comcom o nome alternativo do assuntos3.storage.example.com.Se você adquiriu um certificado SSL de uma autoridade certificadora (CA) intermediária, deverá ter um certificado de usuário final com um pacote de CAs que contenha os certificados raiz e intermediário. Para que seja possível utilizar esses certificados, primeiro, você terá que mesclá-los em uma cadeia. Uma cadeia de certificados inclui o certificado de usuário final, os certificados de CAs intermediários e o certificado de uma CA raiz confiável. Nesse caso, um certificado SSL só pode ser confiável se todos os certificados da cadeia forem emitidos corretamente e forem válidos.

Por exemplo, se você tiver um certificado de usuário final, dois certificados de CA intermediários e um certificado de CA raiz, crie um novo arquivo de certificado e adicione todos os certificados a ele na seguinte ordem:

# End-user certificate issued by the intermediate CA 1 -----BEGIN CERTIFICATE----- MIICiDCCAg2gAwIBAgIQNfwmXNmET8k9Jj1X<...> -----END CERTIFICATE----- # Intermediate CA 1 certificate issued by the intermediate CA 2 -----BEGIN CERTIFICATE----- MIIEIDCCAwigAwIBAgIQNE7VVyDV7exJ9ON9<...> -----END CERTIFICATE----- # Intermediate CA 2 certificate issued by the root CA -----BEGIN CERTIFICATE----- MIIC8jCCAdqgAwIBAgICZngwDQYJKoZIhvcN<...> -----END CERTIFICATE----- # Root CA certificate -----BEGIN CERTIFICATE----- MIIDODCCAiCgAwIBAgIGIAYFFnACMA0GCSqG<...> -----END CERTIFICATE-----

Carregue o certificado preparado e, dependendo do tipo, siga uma das opções a seguir:

especifique a senha (arquivos PKCS#12);

envie a chave SSL.

Você pode alterar o modo de redundância mais tarde no painel S3 > VISÃO GERAL > Configurações do protocolo. Clique em Prosseguir.

Se necessário, clique em Configurar o Acronis Notary e especifique o nome DNS do Notary e a chave de usuário do Notary.

Clique em Concluído para criar um cluster S3.

Depois que o cluster S3 for criado, abra a tela Visão geral do S3 para ver o status do cluster, o hostname, a capacidade utilizada do disco, o número de usuários, a atividade de E/S e o estado dos servidores de E/S.

Para verificar se o cluster S3 foi implantado corretamente e pode ser acessado pelos usuários, acesse https://<S3_DNS_name> ou http://<S3_DNS_name> no navegador. Você deverá receber a seguinte resposta em XML:

<Error>

<Code>AccessDenied</Code>

<Message/>

</Error>

Para começar a usar o armazenamento S3, você também terá que criar pelo menos um usuário S3.

5.2.5. Gerenciamento de usuários S3¶

O conceito de usuário S3 é um dos conceitos básicos do armazenamento de objeto juntamente com os de objetos e buckets (contêineres para armazenar objetos). O protocolo Amazon S3 utiliza um modelo de permissões baseado nas listas de controle de acesso (ACLs), em que cada bucket e cada objeto recebe um ACL que lista todos os usuários com acesso ao recurso em questão e o tipo desse acesso (leitura, gravação, leitura da ACL, gravação da ACL). A lista de usuários inclui o proprietário da entidade atribuído a todos os objetos e buckets na criação. O proprietário da entidade tem direitos extras em comparação com outros usuários. Por exemplo, o proprietário do bucket é o único que pode excluir esse bucket.

O modelo de usuário e as políticas de acesso implantados em Acronis Cyber Infrastructure estão em conformidade com o modelo de usuário e as políticas de acesso do Amazon S3.

Os casos de gerenciamento de usuários em Acronis Cyber Infrastructure são em grande parte baseados no gerenciamento do Amazon Web Services e incluem as seguintes operações: criar, consultar e excluir usuários, assim como gerar e revogar pares de chaves de acesso de usuários.

5.2.5.1. Como adicionar usuários S3¶

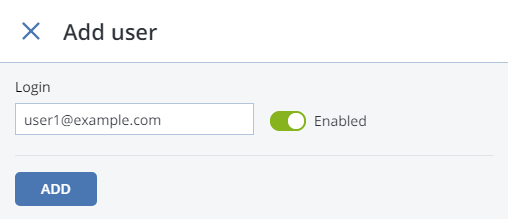

Para criar um usuário S3, faça o seguinte:

Na tela SERVIÇOS DE ARMAZENAMENTO > S3 > USUÁRIOS, clique em ADICIONAR USUÁRIO.

Especifique um endereço de e-mail válido como login para o usuário e clique em ADICIONAR.

5.2.5.2. Gerenciamento de pares de chave de acesso do S3¶

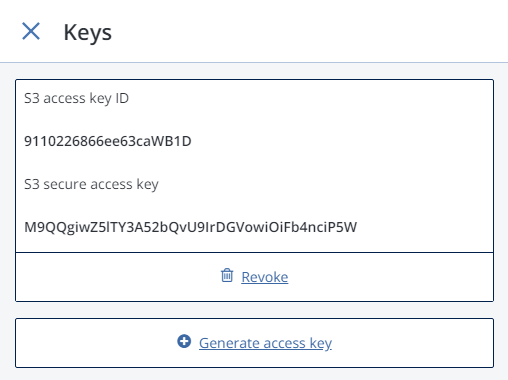

Cada usuário S3 tem um ou dois pares de chaves (chave de acesso e chave secreta) para acessar a nuvem do S3. Pense na chave de acesso como o login e na chave secreta como a senha. (Para mais informações sobre os pares de chaves S3, consulte a documentação da Amazon.) As chaves de acesso são geradas e armazenadas localmente no cluster de armazenamento nos servidores de nome S3. Cada usuário pode ter até dois pares de chaves. Recomenda-se revogar periodicamente os pares de chave de acesso antigos e gerar novos pares.

Para visualizar, adicionar ou revogar pares de chaves de acesso do S3, faça o seguinte:

Selecione um usuário na lista e clique em Chaves.

As chaves atuais serão mostradas no painel Chaves.

Para revogar uma chave, clique em Revogar.

Para adicionar uma nova chave, clique em Gerar chave de acesso.

Para acessar um bucket, o usuário precisará das seguintes informações:

endereço IP do painel de administração

nome DNS do cluster S3 especificado durante a configuração,

ID da chave de acesso do S3,

chave de acesso secreta do S3,

certificado SSL se o protocolo HTTPS tiver sido escolhido durante a configuração.

O arquivo do certificado encontra-se no diretório

/etc/nginx/ssl/em qualquer nó que hospedar o serviço de gateway do S3.

Para entrar automaticamente no S3 com as credenciais de usuário utilizando as chaves geradas, selecione um usuário e clique em Navegar.

Para Navegar com um certificado SSL, verifique se ele é válido ou, no caso de um autogerado, adicione-o às exceções do navegador.

5.2.6. Gerenciamento de Buckets S3¶

Todos os objetos de armazenamentos como o Amazon S3 são armazenados em contêineres chamados “buckets”. Os buckets são referenciados por nomes exclusivos no armazenamento de objeto específico, então um usuário S3 desse armazenamento de objeto não pode criar um bucket com o mesmo nome de outro bucket no mesmo armazenamento de objeto. Os buckets são utilizados para:

agrupar e isolar objetos dos objetos de outros buckets,

fornecer mecanismos de gerenciamento de ACL para objetos nos mesmos,

definir políticas de acesso por bucket, por exemplo, controle de versão no bucket.

Na versão atual do Acronis Cyber Infrastructure, é possível ativar e desativar o Acronis Notary para buckets de armazenamento de objeto e monitorar o espaço utilizado por eles na tela SERVIÇOS DE ARMAZENAMENTO > S3 > Buckets. Não é possível criar e gerenciar buckets de armazenamento de objeto a partir do painel de administração do Acronis Cyber Infrastructure. Entretanto, é possível fazê-lo pelo painel de usuário do Acronis Cyber Infrastructure ou usando um aplicativo de terceiros. Por exemplo, os aplicativos listados abaixo permitem que você execute as seguintes ações:

CyberDuck: criar e gerenciar buckets e seus conteúdos.

CyberDuck: montar um armazenamento de objeto como uma unidade de disco e gerenciar buckets e seus conteúdos.

Backup Exec: armazenar backups no armazenamento de objeto.

5.2.6.1. Como listar conteúdo de buckets S3¶

Você pode listar o conteúdo de buckets com um navegador da Web. Para isso, acesse a URL formada pelo nome DNS externo do ponto de extremidade S3 que você definiu ao criar o cluster S3 e o nome do bucket. Por exemplo, mys3storage.example.com/mybucket ou mybucket.mys3storage.example.com (dependendo da configuração do DNS).

Também é possível copiar o link do conteúdo dos buckets clicando com o botão direito sobre ele no CyberDuck e depois selecionando Copiar URL.

5.2.6.2. Como gerenciar o Acronis Notary em buckets S3¶

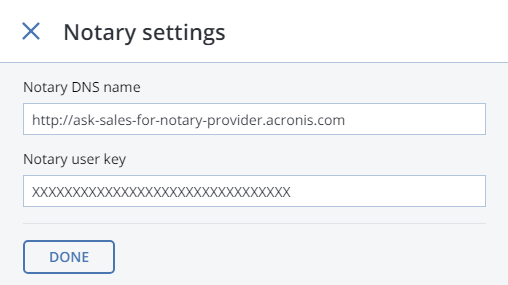

O Acronis Cyber Infrastructure oferece a integração com o serviço Acronis Notary para utilizar a notarização do blockchain e assegurar a imutabilidade dos dados salvos nos clusters de armazenamento de objeto. Para usar o Acronis Notary em buckets de usuário, é preciso configurá-lo no cluster S3 e ativá-lo para tais buckets.

Para configurar o Acronis Notary, faça o seguinte:

Obtenha o nome DNS e a chave de usuário do serviço do notary juntamente com seu contato de vendas.

Na tela SERVIÇOS DE ARMAZENAMENTO > S3, clique em Configurações do Notary.

Na tela Configurações do Notary, especifique o nome DNS e a chave do usuário nos respectivos campos e clique em Concluído.

Para ativar ou desativar a notarização do blockchain de um bucket, selecione um bucket na tela SERVIÇOS DE ARMAZENAMENTO > S3 > Buckets e clique em Ativar Notary ou Desativar Notary, respectivamente.

A notarização será desativada para os novos buckets por padrão.

Depois de ativar a notarização de um bucket, os certificados serão criados automaticamente somente para os arquivos recém carregados. Os arquivos carregados anteriormente ficaram sem notarização. Depois que um arquivo for notarizado, permanecerá notarizado mesmo se você desativar a notarização posteriormente.

5.2.7. Melhores práticas da utilização do S3 em Acronis Cyber Infrastructure¶

Esta seção oferece recomendações sobre como melhor utilizar o recurso S3 do Acronis Cyber Infrastructure.

5.2.7.1. Políticas de nomenclatura de buckets S3 e chaves¶

Recomenda-se usar nomes de buckets que estejam em conformidade com as convenções de nomenclatura do DNS:

deve ter entre 3 e 63 caracteres,

deve iniciar e terminar com uma letra minúscula ou um número,

pode conter letras minúsculas, números, pontos (.), hífens (-) e sublinhados (_),

pode ser uma série de partes de nomes válidos (descritos anteriormente), separados por pontos.

Uma chave de objeto pode ser uma cadeia de caracteres de quaisquer caracteres com codificação UFT-8 com até 1024 bytes de comprimento.

5.2.7.2. Como melhorar o desempenho de operações PUT¶

O armazenamento de objetos é compatível com o envio de objetos com até 5 GB por solicitação PUT única (5 TB pelo carregamento multipartes). O desempenho do carregamento pode ser melhorado dividindo objetos grandes em pedaços e carregando-os simultaneamente (dividindo assim a carga entre diversos serviços do SO) com uma API de carregamento multipartes.

Recomenda-se a utilização de carregamentos multipartes com objetos maiores do que 5 MB.

5.2.8. Replicação de dados S3 entre datacenters¶

O Acronis Cyber Infrastructure é capaz de armazenar réplicas dos dados do cluster S3 e mantê-los atualizados em diversos datacenters distribuídos geograficamente, com clusters S3 baseados no Acronis Cyber Infrastructure. A geo-replicação reduz o tempo de resposta para os usuários S3 locais que estiverem acessando os dados em um cluster S3 remoto ou os usuários S3 remotos que estiverem acessando os dados em um cluster S3 local, já que não precisam de uma conexão com a Internet.

A geo-replicação programa a atualização das réplicas assim que qualquer dado é modificado. O desempenho da geo-replicação depende da velocidade da conexão com a Internet, do modo de redundância e do desempenho do cluster.

Se você tiver diversos datacenters com espaço livre suficiente, recomenda-se a configuração da geo-replicação entre os clusters S3 existente nesses datacenters.

Importante

Cada cluster deve ter seu próprio certificado SSL assinado por uma autoridade global de certificação.

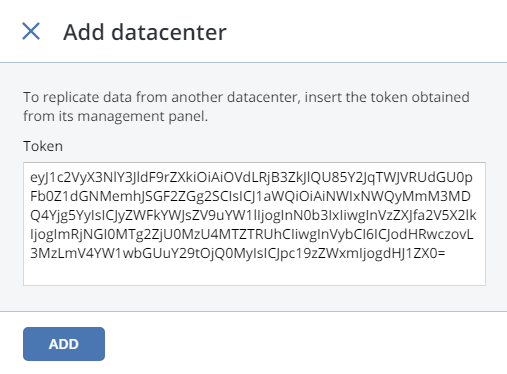

Para configurar a geo-replicação entre clusters S3, troque tokens entre os datacenters, da seguinte forma:

No painel de administração de um datacenter remoto, abra a tela SERVIÇOS DE ARMAZENAMENTO > S3 > GEO-REPLICAÇÃO.

Na seção do cluster S3 inicial, clique em TOKEN e, no painel Obter token, copie o token.

No painel de administração de um datacenter local, abra a tela SERVIÇOS DE ARMAZENAMENTO > S3 > GEO-REPLICAÇÃO e clique em ADICIONAR DATACENTER.

Insira o token copiado e clique em Concluído.

Configure o cluster S3 remoto da mesma forma.

5.2.9. Como monitorar pontos de acesso S3¶

A tela de monitoramento do S3 permite que você inspecione a disponibilidade de cada componente do S3 e o desempenho de serviços do NS e do SO (que são altamente disponíveis).

Se você vir que alguns dos serviços de NS e SO estão offline, significa que o ponto de acesso S3 não está funcionando corretamente e que você deverá entrar em contato com o suporte e consultar o guia do CLI para solução de problemas de baixo nível. Os gateways S3 não são altamente disponíveis, mas o balanceamento de cargas de DNS deve ser suficiente para evitar tempos de inatividade se o gateway falhar.

Os gráficos de desempenho representam o número de operações que os serviços de SO/NS estão desempenhando.

5.2.10. Como liberar nós de clusters S3¶

Antes de liberar um nó, certifique-se de que o cluster tenha nós suficientes executando servidores de nome e objeto, bem como gateways restantes.

Aviso

Quando o último nó do cluster S3 for removido, o cluster será destruído e todos os dados serão excluídos.

Para liberar um nó de um cluster S3, faça o seguinte:

Na tela SERVIÇOS DE ARMAZENAMENTO > S3 > Nós, marque a caixa do nó a ser liberado.

Clique em Liberar.

5.2.11. Recursos compatíveis do Amazon S3¶

Esta seção lista operações, cabeçalhos e esquemas de autenticação do Amazon S3 compatíveis com a implementação do Acronis Cyber Infrastructure do protocolo Amazon S3.

5.2.11.1. Operações REST compatíveis do Amazon S3¶

As seguintes operações REST do Amazon S3 são atualmente compatíveis com a implementação do Acronis Cyber Infrastructure do protocolo Amazon S3:

Operações de serviço compatíveis: Serviço GET.

Operações de bucket compatíveis:

Bucket DELETE/HEAD/PUT

Bucket GET (Listar objetos)

acl do bucket GET/PUT

Localização do bucket GET (retorna

US East)Versões de objeto do bucket GET

Controle de versão do bucket GET/PUT

Listar carregamentos multipartes

Operações compatíveis de objetos:

Objeto DELETE/GET/HEAD/POST/PUT

Excluir diversos objetos

Objeto PUT - Cópia

acl do objeto GET/PUT

Excluir diversos objetos

Abortar carregamento multipartes

Concluir carregamento multipartes

Iniciar carregamento multipartes

Listar partes

Carregar parte

Nota

Para mais informações sobre as operações REST do Amazon S3, consulte a documentação da API do Amazon S3 REST.

5.2.11.2. Cabeçalhos de solicitação da Amazon compatíveis¶

Os seguintes cabeçalhos de solicitação REST do Amazon S3 são compatíveis atualmente com a implementação de Acronis Cyber Infrastructure do protocolo Amazon S3:

Autorização

Content-Length

Content-Type

Content-MD5

Data

Servidor

x-amz-content-sha256

x-amz-date

x-amz-security-token

Os seguintes cabeçalhos de solicitação REST do Amazon S3 são ignorados:

Expect

x-amz-security-token

Nota

Para mais informações sobre os cabeçalhos de solicitações REST do Amazon S3, consulte a documentação da API REST do Amazon S3.

5.2.11.3. Cabeçalhos de resposta da Amazon compatíveis¶

Os seguintes cabeçalhos de resposta REST do Amazon S3 são compatíveis atualmente com a implementação de Acronis Cyber Infrastructure do protocolo Amazon S3:

Content-Length

Content-Type

Connection

Data

ETag

x-amz-delete-marker

x-amz-request-id

x-amz-version-id

Os seguintes cabeçalhos de resposta REST do Amazon S3 não são utilizados:

Servidor

x-amz-id-2

Nota

Para mais informações sobre os cabeçalhos de resposta REST do Amazon S3, consulte a documentação da API REST do Amazon S3.

5.2.11.4. Cabeçalhos de resposta de erro compatíveis da Amazon¶

Os seguintes cabeçalhos de resposta de erro REST do Amazon S3 são compatíveis atualmente com a implementação de Acronis Cyber Infrastructure do protocolo Amazon S3:

Código

Erro

Mensagem

RequestId

Recurso

Os seguintes cabeçalhos de resposta de erro REST do Amazon S3 não são compatíveis:

RequestId (não utilizados)

Recurso

Nota

Para mais informações sobre os cabeçalhos de resposta REST do Amazon S3, consulte a documentação da API REST do Amazon S3.

5.2.11.5. Esquema de autenticação compatível¶

O seguinte esquema de autenticação é compatível com a implementação de Acronis Cyber Infrastructure do protocolo Amazon S3: