5.2. S3によるストレージのエクスポート¶

Acronis Cyber Infrastructureでは、S3スタイルのオブジェクトベースのストレージの形でクラスターディスク領域をカスタマーにエクスポートできます。

Acronis Cyber Infrastructureは、一般に広く採用されているオブジェクトストレージAPIであるAmazon S3スタイルのAPIとして実装されています。エンドユーザーは、Amazon S3と同じような要領でAcronis Cyber Infrastructureを操作できます。Amazon S3からAcronis Cyber Infrastructureにデータを移行した後でも、S3用の一般的なアプリケーションを使用したりそのデータを操作したりできます。

ファイルシステムはデータをファイルとして格納し、ブロックストレージはデータをブロックとして格納しますが、オブジェクトストレージはデータを(キーと値の形で格納する場合のように)オブジェクトとして管理するストレージアーキテクチャです。各オブジェクトには、データ自体のほかに、データを説明したメタデータがあります。さらに、ストレージの中でオブジェクトを検出するための固有のIDもあります。オブジェクトストレージは、非常に多くのオブジェクトを格納する場合に適しています。特にアプリケーションストレージ、静的なWebコンテンツホスティング、オンラインストレージサービス、ビッグデータ、バックアップなどに最適です。こうした用途が可能になるのは、オブジェクトストレージに高度な拡張性とデータの可用性と一貫性が備わっているからです。

ほかのタイプのストレージと比べた場合のオブジェクトストレージの大きな違いは、オブジェクトの部分的な変更ができないということです。オブジェクトに変更があると、新しいバージョンが生成されます。このような方式は、データの可用性と一貫性を確保するために非常に重要です。まず、オブジェクト全体を変更するので、競合の問題が発生しません。つまり、最新のタイムスタンプが付いているオブジェクトを最新のバージョンだと見なせます。その結果、オブジェクトは常に一貫していて、常に正しい状態になっています。

オブジェクトストレージのもう1つの特色は、最終的な一貫性です。最終的な一貫性なので、書き込み完了後の読み取りでいつも新しい状態が返されるとは限りません。書き込みがすべてのレプリカ(コピー)に伝わるまでは、古い状態が返されます。すべてのレプリカ(コピー)に伝わるまでの時間は、それぞれの状況によって異なります。これは、ストレージの可用性という観点からして重要です。地理的に離れたデータセンターの間では、ネットワークの問題などが原因でデータ更新を同期的に実行できないことがあります。遠く離れたすべてのデータレプリカから確認応答が届くには数百ミリ秒の時間がかかることもあり、そのために更新自体が遅れる可能性もあります。最終的な一貫性なので、書き込みについては通信の待機時間を解消できますが、その一方で読み取り時には古い状態が表示される可能性があります。しかし、ほとんどのユースケースでは、それが大きな問題になることはありません。

5.2.1. S3ストレージインフラストラクチャの概要¶

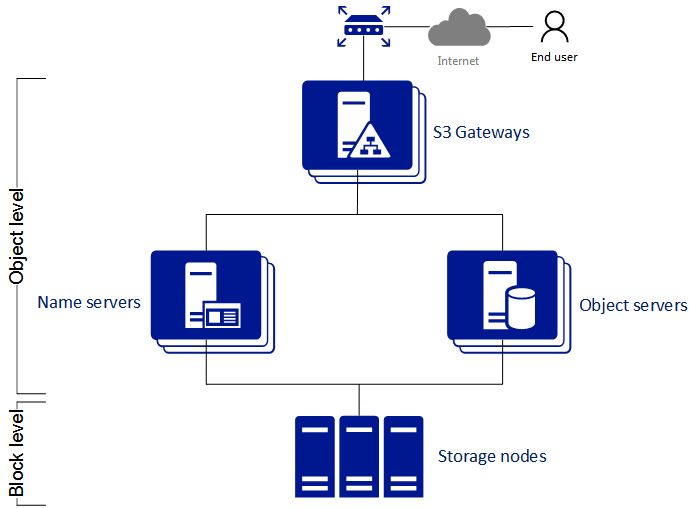

オブジェクトストレージのインフラストラクチャは、オブジェクトサーバー(OS)、ネームサーバー(NS)、S3ゲートウェイ(GW)、ブロックレベルバックエンドで構成されています。

こうした要素はそれぞれ、Acronis Cyber Infrastructureノードでサービスとして稼働します。高可用性を実現するために、各サービスを複数のAcronis Cyber Infrastructureノードにデプロイします。

オブジェクトサーバーには、S3ゲートウェイから受け取る実際のオブジェクトデータを格納します。高パフォーマンスを実現するために、データを特殊なコンテナにパックします。コンテナには冗長性があるので、オブジェクトストレージの設定時に冗長性モードを指定できます。オブジェクトサーバー自体のデータは、高可用性機能が組み込まれたブロックストレージに格納します。

ネームサーバーには、S3ゲートウェイから受け取るオブジェクトメタデータを格納します。メタデータには、オブジェクトの名前、サイズ、ACL(アクセス制御リスト)、ロケーション、所有者などが含まれます。ネームサーバー(NS)自体のデータは、高可用性機能が組み込まれたブロックストレージに格納します。

S3ゲートウェイは、オブジェクトストレージサービスとエンドユーザーの間のデータプロキシです。Amazon S3プロトコルの要求を受け取って処理し、S3ユーザー認証とACLチェックを実行します。S3ゲートウェイは、外部接続のためにNGINX Webサーバーを使用するので、それ自体のデータはありません(つまりステートレスです)。

ブロックレベルバックエンドは、サービスとデータの高可用性を実現するためのブロックストレージです。どのオブジェクトストレージサービスもホストで稼働するので、オブジェクトストレージのための仮想環境とライセンスは不要です。

5.2.2. S3クラスターの計画¶

S3クラスターを作成する前に、以下のことを行います。

ストレージクラスターのどのノードでS3ストレージアクセスポイントサービスを実行するかを定義します。Acronis Cyber Infrastructureで、それらのサービスをすべてのノードで実行できるようにしておくことをお勧めします。

ネットワークを設定して以下のような環境を実現します。

S3クラスターのすべてのコンポーネントがS3プライベートネットワークによって相互に通信します。S3クラスターのすべてのノードは、S3プライベートネットワークに接続しなければなりません。そのためにAcronis Cyber Infrastructureの内部ネットワークを使用できます。

S3ゲートウェイを実行するノードは、パブリックネットワークにアクセスする必要があります。

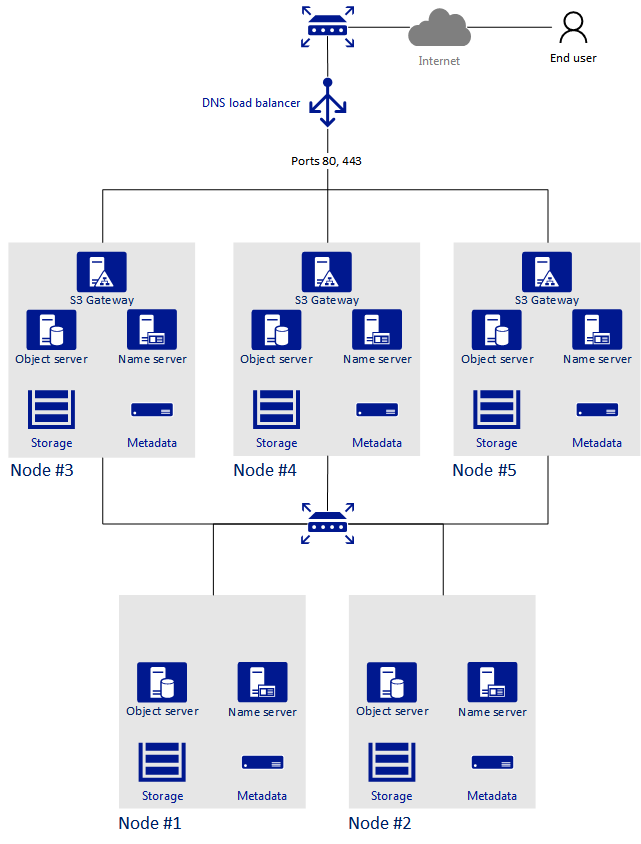

S3ゲートウェイのパブリックネットワークでは、外部のDNSロードバランサによってバランス調整を行う必要があります。

ネットワーク構成の詳細については、:doc:『インストールガイド<installation_guide:index>』を参照してください。

高可用性のために、S3クラスターのすべてのコンポーネントを複数のノードで実行する必要があります。S3クラスター内のネームサーバーとオブジェクトサーバーのコンポーネントについては、S3ノード間でバランス調整と移行が自動的に行われます。S3ゲートウェイは自動的に移行しません。高可用性はDNSレコードに基づきます。S3ゲートウェイを追加したり削除したりするときに、DNSレコードを手動で管理する必要があります。

5.2.3. サンプルS3ストレージ¶

このセクションでは、各種のサービスを実行する5つのノードで構成されているストレージクラスターの上にデプロイしたサンプルオブジェクトストレージを取り上げます。最終的なセットアップを以下の図に示します。

5.2.4. S3クラスターの作成¶

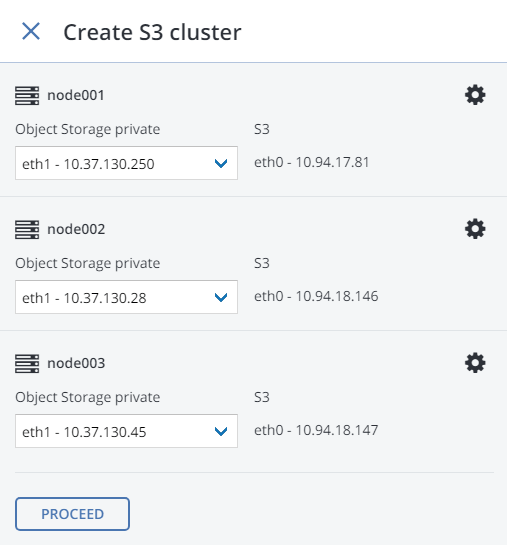

クラスターノードでオブジェクトストレージサービスをセットアップするには、以下の手順を実行します。

[インフラストラクチャ] > [ネットワーク] 画面で、[OSTORプライベート] と [S3パブリック] のトラフィックタイプがネットワークに追加されていることを確認してください。

左のメニューで、[ストレージサービス] > [S3] をクリックします。

1つ以上のノードを選択し、右のメニューで [S3クラスターを作成] をクリックします。高可用性のS3クラスターを作成する場合は、少なくとも3つのノードを選択してください。IS3クラスターの作成前に管理ノードでHAを有効にしておくこともお勧めします。詳細については、高可用性の有効化を参照してください。

ドロップダウンリストで正しいネットワークインターフェースが選択されていることを確認します。

必要に応じて、歯車のアイコンをクリックし、[ネットワークの構成] 画面でノードのネットワークインターフェースを設定します。

[実行] をクリックします。

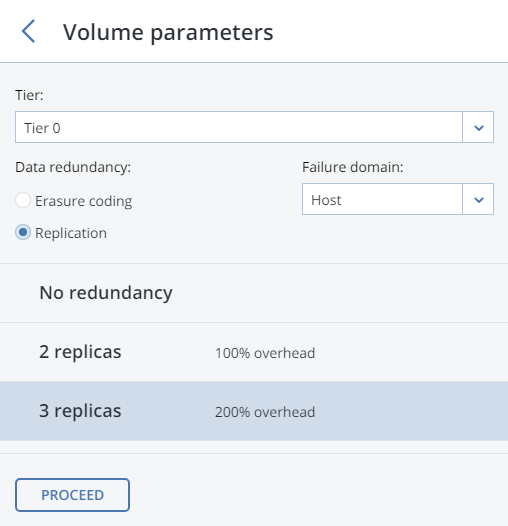

[ボリュームパラメータ] タブで、対象のティア、障害のあるドメイン、データ冗長性モードを選択します。詳細については、Understanding Storage Tiers、Understanding Failure Domains、およびUnderstanding Data Redundancyを参照してください。

レプリケーションの場合、冗長性スキームは、後から [S3] > [概要] > [設定] パネルで変更できます。イレージャーコーディングの場合、クラスターのパフォーマンスを低下させる恐れがあるため、冗長性スキームの変更は無効化されています。再エンコードには、長時間にわたり大量のクラスターリソースを要するというのがその理由です。上記に関わらず冗長性スキーム変更をご希望の場合は、テクニカルサポートまでご連絡ください。

[実行] をクリックします。

エンドユーザーがオブジェクトストレージへのアクセスで使用するS3エンドポイント用の外部(パブリックでの解決が可能な)FQDNを指定します。たとえば、

s3.example.comです。[実行] をクリックします。重要

管理者パネルに表示されるサンプルに従ってDNSサーバーを設定します。

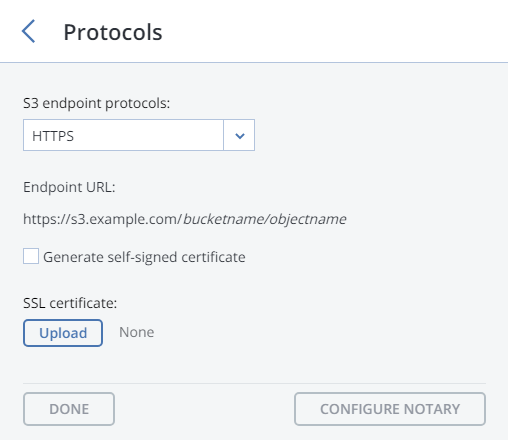

ドロップダウンリストからS3エンドポイントのプロトコルを選択します。HTTPとHTTPSのいずれかまたは両方を選択してください。

本番用の配置ではHTTPSだけを使用することをお勧めします。

HTTPSを選択した場合は、以下のいずれかを実行します。

[自己署名証明書を生成] にチェックマークを付けて、HTTPS評価プロセス用の自己署名証明書を取得します。

以下の点に注意してください。

S3ジオレプリケーションを実行するには、信頼できる認証局からの証明書が必要です。自己署名証明書では実行できません。

ブラウザでS3クラスター内のデータにアクセスする場合は、ブラウザの例外に自己署名証明書を追加します。

エンドポイントの最下位ドメインで使用するキーと信頼できるワイルドカードSSL証明書を取得します。たとえば、エンドポイント

s3.storage.example.comでは、サブジェクトの代替名がs3.storage.example.comになっている*.s3.storage.example.comのワイルドカード証明書が必要です。中間認証局(CA)からSSL証明書を取得した場合は、ルート証明書と中間証明書が入っているCAバンドルとエンドユーザー証明書が必要です。証明書を使用するには、まずその証明書をチェーンにマージすることが必要です。証明書チェーンには、エンドユーザー証明書、中間CAの証明書、信頼できるルートCAの証明書を組み込みます。この場合は、チェーンに入っているすべての証明書が正しく発行された有効な証明書である場合に限って、SSL証明書を信頼できます。

たとえば、エンドユーザー証明書と2つの中間CA証明書とルートCA証明書がある場合は、新しい証明書ファイルを作成して、すべての証明書を以下の順序でそのファイルに追加します。

# End-user certificate issued by the intermediate CA 1 -----BEGIN CERTIFICATE----- MIICiDCCAg2gAwIBAgIQNfwmXNmET8k9Jj1X<...> -----END CERTIFICATE----- # Intermediate CA 1 certificate issued by the intermediate CA 2 -----BEGIN CERTIFICATE----- MIIEIDCCAwigAwIBAgIQNE7VVyDV7exJ9ON9<...> -----END CERTIFICATE----- # Intermediate CA 2 certificate issued by the root CA -----BEGIN CERTIFICATE----- MIIC8jCCAdqgAwIBAgICZngwDQYJKoZIhvcN<...> -----END CERTIFICATE----- # Root CA certificate -----BEGIN CERTIFICATE----- MIIDODCCAiCgAwIBAgIGIAYFFnACMA0GCSqG<...> -----END CERTIFICATE-----

用意した証明書をアップロードし、証明書のタイプに応じて以下のいずれかを実行します。

パスフレーズ(PKCS#12ファイル)を指定します。

SSLキーをアップロードします。

冗長性モードは、後から [S3] > [概要] > [プロトコル設定] パネルで変更できます。[実行] をクリックします。

必要な場合は、[Acronis Notaryを設定] をクリックし、[ノータリーDNSの名前] と [ノータリーユーザーキー] を指定します。

[完了] をクリックしてS3クラスターを作成します。

S3クラスターを作成したら、[S3の概要] 画面を開いて、クラスターのステータス、ホスト名、使用中のディスク容量、ユーザー数、入出力作業、S3サービスのステータスを表示します。

S3クラスターが正常にデプロイされ、ユーザーからアクセスできる状態になっているかどうかをチェックするために、ブラウザでhttps://<S3_DNS_name>またはhttp://<S3_DNS_name>にアクセスしてください。以下のXML応答を受け取っているはずです。

<Error>

<Code>AccessDenied</Code>

<Message/>

</Error>

S3ストレージの使用を開始するには、少なくとも1人のS3ユーザーを作成することも必要です。

5.2.5. S3ユーザーの管理¶

S3ユーザーの概念は、オブジェクトストレージの基本的な概念の1つであり、オブジェクトやバケット(オブジェクトを格納するコンテナ)の基本的な概念の1つでもあります。Amazon S3プロトコルでは、アクセス制御リスト(ACL)に基づく許可モデルを使用しています。このモデルでは、各バケットと各オブジェクトにACLを割り当てます。そのACLによって、そのリソースにアクセスできるすべてのユーザーと、そのアクセスのタイプ(読み取り、書き込み、ACLの読み取り、ACLの書き込み)を定義します。ユーザーのリストには、各オブジェクトと各バケットの作成時に割り当てられた所有者も組み込みます。所有者には、他のユーザーよりも大きな権限があります。たとえば、バケットの所有者は、そのバケットを削除できる唯一のユーザーです。

Acronis Cyber Infrastructureに実装されているユーザーモデルとアクセスポリシーは、Amazon S3のユーザーモデルとアクセスポリシーに準拠しています。

Acronis Cyber Infrastructureのユーザー管理のシナリオは、基本的にAmazon Web Servicesのユーザー管理に基づいていて、ユーザーの作成とクエリと削除、ユーザーアクセスキーペアの生成と取り消しの操作が含まれています。

5.2.5.1. S3ユーザーの追加¶

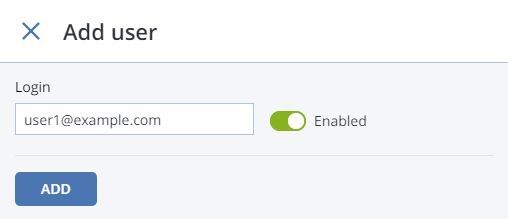

S3ユーザーを追加するには、以下の手順を実行します。

[ストレージサービス] > [S3] > [ユーザー] 画面で、[ユーザーを追加] をクリックします。

ユーザーのログインとして有効な電子メールアドレスを指定して、[追加] をクリックします。

5.2.5.2. S3アクセスキーペアの管理¶

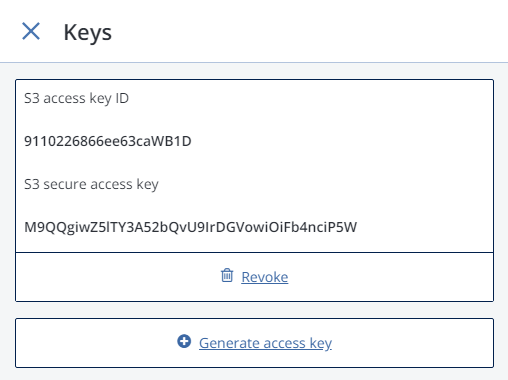

各S3ユーザーは、S3クラウドにアクセスするための1つか2つのキーペア(アクセスキーとシークレットキー)を持っています。アクセスキーはログインのようなもの、シークレットキーはパスワードのようなものです。(S3キーペアの詳細については、Amazonの資料を参照してください。)アクセスキーは、 S3ネームサーバーのストレージクラスターでローカルに生成され、保管されます。各ユーザーは、最大で2つのキーペアを所有できます。古いアクセスキーペアを周期的に取り消して、新しいアクセスキーペアを生成することをお勧めします。

S3ユーザーのS3アクセスキーペアを表示したり、追加したり、取り消したりするには、以下の手順を実行します。

リストからユーザーを選択して、[キー] をクリックします。

既存のキーが [キー] パネルに表示されます。

キーを取り消す場合は、[取り消し] をクリックします。

新しいキーを追加する場合は、[アクセスキーを生成] をクリックします。

ユーザーがバケットにアクセスするには、以下の情報が必要です。

管理者パネルのIPアドレス。

設定時に指定したS3クラスターのFQDN。

S3アクセスキーID。

S3シークレットアクセスキー。

SSL証明書(設定時にHTTPSプロトコルを選択した場合)。

証明書ファイルは、S3ゲートウェイサービスをホストするノードの

/etc/nginx/ssl/ディレクトリにあります。

生成したキーを使用してユーザーの資格情報でS3に自動的にログインするには、ユーザーを選択して、[参照] をクリックします。

SSL証明書を使用して参照する場合は、その証明書が有効であることを確認してください。自己署名証明書の場合は、その証明書をブラウザの例外に追加してください。

5.2.6. S3バケットの管理¶

Amazon S3スタイルのストレージでは、すべてのオブジェクトを「バケット」と呼ばれるコンテナに格納します。バケットは、オブジェクトストレージ内の固有の名前で区別するので、S3ユーザーは、同じオブジェクトストレージにある既存のバケットと同じ名前のバケットを作成できません。バケットを使用して以下のことを行います。

オブジェクトをグループ化して、他のバケットのオブジェクトから分離します。

オブジェクトのACL管理のメカニズムを実装します。

バケットごとのアクセスポリシー(バケット内のバージョン管理など)を設定します。

現行バージョンのAcronis Cyber Infrastructureでは、[ストレージサービス] > [S3] > [バケット] 画面を使用して、オブジェクトストレージバケットでAcronis Notaryを有効/無効にしたり、バケットで使用する領域を監視したりできます。Acronis Cyber Infrastructureの管理者パネルでは、オブジェクトストレージバケットを作成したり管理したりできません。ただし、Acronis Cyber Infrastructureのユーザーパネルやサードパーティのアプリケーションを使用すれば、その操作を実行できます。たとえば、いくつかのアプリケーションで実行できる操作を以下にまとめます。

CyberDuck: バケットとバケットの内容を作成して管理できます。

MountainDuck: オブジェクトストレージをディスクドライブとしてマウントし、バケットとバケットの内容を管理できます。

Backup Exec: オブジェクトストレージにバックアップを格納できます。

5.2.6.1. S3バケットの内容のリスト¶

Webブラウザでバケットの内容の一覧を表示できます。そのためには、S3クラスターの作成時に指定したS3エンドポイントの外部FQDNとバケット名で構成されるURLにアクセスします。たとえば、DNS設定に応じて、mys3storage.example.com/mybucketやmybucket.mys3storage.example.comのようになります。

バケットの内容へのリンクをコピーすることも可能です。その場合は、CyberDuckでバケットを右クリックして、[URLをコピー] を選択します。

5.2.6.2. S3バケットでのAcronis Notaryの管理¶

Acronis Cyber Infrastructureには、統合的にAcronis Notaryサービスが用意されています。ブロックチェーンのノータリゼーションを活用したり、オブジェクトストレージクラスターに保存されているデータの不変性を確保したりするためのサービスです。ユーザーバケットでAcronis Notaryを使用するには、S3クラスターでAcronis Notaryをセットアップしてから、対象のバケットで有効にする必要があります。

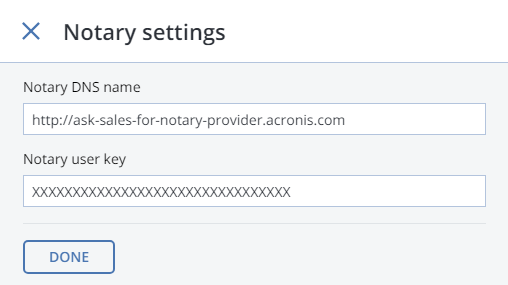

Acronis Notaryをセットアップするには、以下の手順を実行します。

NortaryサービスのFQDNとユーザーキーを営業担当者から入手します。

[ストレージサービス] > [S3] 画面で、[ノータリー設定] をクリックします。

[ノータリー設定] 画面で、FQDNとユーザーキーをそれぞれのフィールドで指定し、[完了] をクリックします。

バケットのブロックチェーンノータリゼーションを有効/無効にするには、[ストレージサービス] > [S3] > [バケット] 画面でバケットを選択し、[ノータリーを有効にする] または [ノータリーを無効にする] をクリックします。

新しいバケットのノータリゼーションは、デフォルトで無効になります。

バケットのノータリゼーションを有効にすると、新しくアップロードしたファイルの場合に限って証明書が自動的に作成されます。以前にアップロードしたファイルは、ノータライズされません。1度ノータライズされたファイルは、ノータリゼーションを無効にしてもノータライズされたままになります。

5.2.7. Acronis Cyber InfrastructureでS3を使用するためのベストプラクティス¶

このセクションでは、Acronis Cyber InfrastructureのS3機能を効果的に使用するための推奨事項を取り上げます。

5.2.7.1. S3のバケットとキーの命名ポリシー¶

DNSの命名規則に準拠したバケット名を使用することをお勧めします。

長さは3文字から63文字です

先頭と末尾は英小文字か数字でなければなりません

英小文字、数字、ピリオド(.)、ハイフン(-)、下線(_)を使用できます

有効な名前の各部分(前述のとおり)をピリオドで区切って連結した形式も可能です

オブジェクトキーは、任意のUTF-8エンコード文字の文字列で、最大長は1024バイトです。

5.2.7.2. PUT操作のパフォーマンスの改善¶

オブジェクトストレージでは、1つのPUT要求で最大5 GBのオブジェクトのアップロードをサポートしています(マルチパートアップロードの場合は5 TB)。マルチパートアップロードAPIを使用して、大きなオブジェクトを小さく分割して全体を同時にアップロードすると(つまり複数のOSサービスの間で負荷を分散させると)、アップロードのパフォーマンスが向上します。

5 MBを超えるオブジェクトの場合は、マルチパートアップロードを使用することをお勧めします。

5.2.8. データセンター間のS3データのレプリケーション¶

Acronis Cyber Infrastructureでは、Acronis Cyber Infrastructureに基づくS3クラスターを使用して、S3クラスターデータのレプリカを保存し、地理的に分散している複数のデータセンターの間で最新のデータを保持できます。ジオレプリケーションではインターネット接続が不要なので、ローカルS3ユーザーがリモートS3クラスターのデータにアクセスしたり、リモートS3ユーザーがローカルS3クラスターのデータにアクセスしたりする時の応答時間が短くなります。

ジオレプリケーションでは、データの変更直後にレプリカが更新されるというスケジュールが設定されています。ジオレプリケーションのパフォーマンスは、インターネット接続の速度、冗長性モード、クラスターのパフォーマンスによって左右されます。

空き領域が十分にあるデータセンターが複数存在する場合は、それらのデータセンターにあるS3クラスターの間でジオレプリケーションをセットアップすることをお勧めします。

重要

各クラスターには、グローバル認証局の署名の付いた独自のSSL証明書が必要です。

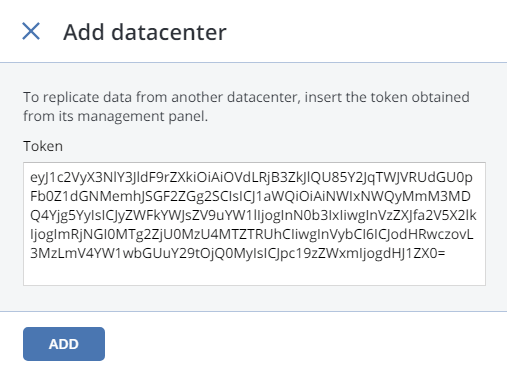

S3クラスターの間でジオレプリケーションをセットアップするには、以下のようにしてデータセンター間でトークンを交換します。

リモートデータセンターの管理者パネルで、[ストレージサービス] > [S3] > [ジオレプリケーション] 画面を開きます。

ホームS3クラスターのセクションで [トークン] をクリックし、[トークンを入手] パネルでトークンをコピーします。

ローカルデータセンターの管理者パネルで、[ストレージサービス] > [S3] > [ジオレプリケーション] 画面を開いて、[データセンターを追加] をクリックします。

コピーしたトークンを入力して、[完了] をクリックします。

同じ要領でリモートS3クラスターを設定します。

5.2.9. S3アクセスポイントの監視¶

S3監視画面では、各S3コンポーネントの可用性や高可用性のNSサービスとOSサービスのパフォーマンスを確認できます。

NSサービスやOSサービスの一部がオフラインになっている場合は、S3アクセスポイントが正常に機能していません。この場合は、テクニカルサポートに問い合わせるか:doc:『管理者コマンドラインガイド<admins_cmd_guide:index>』を参照してください。S3ゲートウェイは高可用性ではありませんが、ゲートウェイで障害が発生した場合でも、DNSのロードバランシングによってダウンタイムを回避できます。

パフォーマンスのチャートに、OS/NSサービスが実行している操作の数が表示されます。

5.2.10. S3クラスターからのノードのリリース¶

ノードをリリースする前に、ネームサーバーやオブジェクトサーバーやゲートウェイを実行するノードがクラスターに十分に残っていることを確認してください。

警告

S3クラスターの最後のノードを削除すると、クラスターが破棄され、すべてのデータが削除されます。

S3クラスターからノードをリリースするには、以下の手順を実行します。

[ストレージサービス] > [S3] > [ノード] 画面で、リリースするノードのボックスにチェックマークを付けます。

[リリース] をクリックします。

5.2.11. サポートされているAmazon S3機能¶

Amazon S3プロトコルのAcronis Cyber Infrastructure実装環境では、Amazon S3の基本的な操作(GET、PUT、COPY、DELETEなど)のほかに以下の機能をサポートしています。

マルチパートアップロード

アクセス制御リスト(ACL)

バージョン管理

署名済みURL

オブジェクトロック

ジオレプリケーション

Acronis Notaryによるブロックチェーンノータリゼーション

サポートされているAmazon S3のすべての操作、ヘッダー、認証スキームをここにまとめます。

5.2.11.1. サポートされているAmazon S3 REST操作¶

Amazon S3プロトコルのAcronis Cyber Infrastructure実装環境では、現時点で以下のAmazon S3 REST操作がサポートされています。

サポートされているサービス操作:サービスのGET

サポートされているバケット操作:

バケットのDELETE/HEAD/PUT

バケットのGET(オブジェクトのリスト)

バケットACLのGET/PUT

バケットのロケーションのGET(

米国東部を返す)バケットオブジェクトのバージョンのGET

バケットのバージョン管理のGET/PUT

マルチパートアップロードのリスト

サポートされているオブジェクト操作:

オブジェクトのDELETE/GET/HEAD/POST/PUT

複数のオブジェクトの削除

オブジェクトのPUT - コピー

オブジェクトのACLのGET/PUT

複数のオブジェクトの削除

マルチパートアップロードの中止

マルチパートアップロードの完了

マルチパートアップロードの開始

パートのリスト

パートのアップロード

注釈

Amazon S3 REST操作の詳細については、Amazon S3 REST APIの資料を参照してください。

5.2.11.2. サポートされているAmazon要求ヘッダー¶

Amazon S3プロトコルのAcronis Cyber Infrastructure実装環境では、現時点で以下のAmazon S3 REST要求ヘッダーがサポートされています。

Authorization

Content-Length

Content-Type

Content-MD5

日付

ホスト

x-amz-content-sha256

x-amz-date

x-amz-security-token

x-amz-object-lock-retain-until-date

x-amz-object-lock-mode

x-amz-object-lock-legal-hold

x-amz-bypass-governance-retention

x-amz-bucket-object-lock-enabled

以下のAmazon S3 REST要求ヘッダーは無視されます。

Expect

x-amz-security-token

注釈

Amazon S3 REST要求ヘッダーの詳細については、Amazon S3 REST APIの資料を参照してください。

5.2.11.3. サポートされているAmazon応答ヘッダー¶

Amazon S3プロトコルのAcronis Cyber Infrastructure実装環境では、現時点で以下のAmazon S3 REST応答ヘッダーがサポートされています。

Content-Length

Content-Type

接続

日付

ETag

x-amz-delete-marker

x-amz-request-id

x-amz-version-id

x-amz-object-lock-retain-until-date

x-amz-object-lock-mode

x-amz-object-lock-legal-hold

以下のAmazon S3 REST応答ヘッダーは使用されません。

サーバー

x-amz-id-2

注釈

Amazon S3 REST応答ヘッダーの詳細については、Amazon S3 REST APIの資料を参照してください。

5.2.11.4. サポートされているAmazonエラー応答ヘッダー¶

Amazon S3プロトコルのAcronis Cyber Infrastructure実装環境では、現時点で以下のAmazon S3 RESTエラー応答ヘッダーがサポートされています。

コード

エラー

メッセージ

RequestId

リソース

以下のAmazon S3 RESTエラー応答ヘッダーはサポートされていません。

RequestId(使用されません)

リソース

注釈

Amazon S3 REST応答ヘッダーの詳細については、Amazon S3 REST APIの資料を参照してください。

5.2.11.5. サポートされている認証スキーム¶

Amazon S3プロトコルのAcronis Cyber Infrastructure実装環境では、以下の認証スキームがサポートされています。

Amazon S3プロトコルのAcronis Cyber Infrastructure実装環境では、以下の認証方式がサポートされています。

以下の認証方式はサポートされていません。