2.1. Netzwerke und Traffic-Typen verwalten¶

Um die Vernetzung in Acronis Cyber Infrastructure auszugleichen und zu optimieren, können Sie den einzelnen Netzwerken unterschiedliche Traffic-Typen zuweisen. Einem Netzwerk einen Traffic-Typ zuzuweisen bedeutet, dass auf den Knoten, die mit diesem Netzwerk verbunden sind, die Firewall konfiguriert wird, bestimmte Ports auf den Knoten-Netzwerkschnittstellen geöffnet werden und die notwendigen iptables-Regeln festgelegt werden. Beispielsweise werden Knoten, die mit einem Netzwerk verbunden sind, welches nur den Traffic-Typ S3 öffentlich hat, eingehende Verbindungen nur an den Ports 80 und 443 akzeptieren.

Wir empfehlen (wie in der Installationsanleitung beschrieben), dass Sie folgende Netzwerke in Acronis Cyber Infrastructure haben:

Internes Netzwerk (Traffic-Typen: Storage, Interne Verwaltung, OSTOR privat, ABGW privat), der ersten gebündelten Verbindung zugewiesen

Bemerkung

Wenn Sie RDMA über InfiniBand verwenden wollen, verschieben Sie den Traffic-Typ Storage zu einem dedizierten Netzwerk und weisen Sie dieses Netzwerk der IB-Schnittstelle zu. Siehe den Abschnitt ‚RDMA aktivieren‘.

Overlay-Netzwerk (Traffic-Typ VM privat), einem VLAN zugewiesen, welches auf der zweiten gebündelten Verbindung erstellt wurde

Management-Netzwerk (Traffic-Typen: Admin-Panel, SSH, SNMP), einem VLAN zugewiesen, welches auf der zweiten gebündelten Verbindung erstellt wurde

Externes Netzwerk (Traffic-Typen: Self-Service-Panel, Compute-API, VM öffentlich, S3 öffentlich, ABGW öffentlich, iSCSI und NFS), einem VLAN zugewiesen, welches auf der zweiten gebündelten Verbindung erstellt wurde

Backup-Netzwerk (Traffic-Typen: VM-Backups und VM öffentlich), einem VLAN zugewiesen, welches auf der zweiten gebündelten Verbindung erstellt wurde

Sie müssen diese Netzwerke im Admin-Panel in der Anzeige INFRASTRUKTUR –> Netzwerke konfigurieren, bevor Sie den Cluster erstellen (siehe den Abschnitt Netzwerke erstellen, bearbeiten und löschen). Standardmäßig haben Sie zwei vorkonfigurierte Netzwerke, die – entsprechend ihres Typs – Öffentlich und Privat heißen. Sie können als Vorlagen betrachtet werden, die Sie anpassen können, um die gewünschte (empfohlene) Konfiguration zu erstellen.

Wichtig

Einige Traffic-Typen können keinem anderen Netzwerk zugewiesen werden, wenn sie in Verwendung sind. Ein öffentliches Netzwerk kann zudem nicht umbenannt werden, wenn es von einem virtuellen Compute-Netzwerk verwendet wird.

Fahren Sie nach der Erstellung der Netzwerke damit fort, die restlichen der empfohlenen VLAN-Schnittstellen auf jedem Knoten zu erstellen und diese bestimmten Netzwerken zuzuweisen (wie im Abschnitt VLAN-Schnittstellen erstellen beschrieben).

Ein Beispiel für empfohlene Netzwerke und deren Traffic-Typen:

| Netzwerk | Traffic-Typen |

|---|---|

| Intern | Storage, Interne Verwaltung, OSTOR privat, ABGW privat |

| Overlay | VM privat |

| Verwaltung | Admin-Panel, SSH, SNMP |

| Extern | Compute-API, Self-Service-Panel, S3 öffentlich, iSCSI, NFS, ABGW öffentlich, VM öffentlich |

| Backup | VM-Backups, VM öffentlich |

Die nächsten drei Unterabschnitte beschreiben alle Traffic-Typen, die Netzwerken zugewiesen werden können.

2.1.1. Exklusive Traffic-Typen¶

Der Begriff Exklusivität bedeutet hier, dass ein solcher Traffic-Typ nur zu einem Netzwerk hinzugefügt werden kann. Exklusive Traffic-Typen können keinem anderen Netzwerk zugewiesen werden, wenn sie in Verwendung sind. Um dies tun zu können, müssen Sie zuerst den Service löschen, der sie verwendet.

- Interne Verwaltung

- Interne Cluster-Verwaltung und Übertragung von Knoten-Überwachungsdaten an das Admin-Panel. Ohne diesen Traffic-Typ kann der Administrator den Cluster nicht kontrollieren und überwachen. Der Cluster arbeitet jedoch weiter. Verwendet jeden verfügbaren Port.

- Storage

- Interne Übertragungen von Daten-Chunks, Hochverfügbarkeit-Service-Heartbeats sowie Daten-Selbstreparatur. Dies ist der kritischste Traffic-Typ, der die Storage-Performance definiert und die Cluster-Hochverfügbarkeit aktiviert. Verwendet jeden verfügbaren Port.

- OSTOR privat

- Interner Datenaustausch zwischen mehreren S3-/NFS-Services. Verwendet jeden verfügbaren Port.

- ABGW privat

- Interne Verwaltung und Datenaustausch zwischen mehreren Backup Gateway-Services. Verwendet jeden verfügbaren Port.

- VM privat

- Netzwerkverkehr zwischen VMs in privaten virtuellen Netzwerken und VNC-Konsolenverkehr. Private virtuelle Netzwerke sind als VXLAN implementiert, Overlay-Netzwerke sind vollständig isoliert auf Ebene 2 (L2). Öffnet den UDP-Port 4789 und die TCP-Ports von 5900 bis 5999.

- Compute-API

Externer Zugriff auf Standard-OpenStack-API-Endpunkte. Öffnet die folgenden Ports:

- TCP 5000 — Identity-API v3

- TCP 6080 — noVNC Websocket Proxy

- TCP 8004 — Orchestration Service API v1

- TCP 8041 — Gnocchi API (Billing Metering Service)

- TCP 8774 — Compute API

- TCP 8776 — Block Storage API v3

- TCP 8780 — Placement API

- TCP 9292 — Image Service API v2

- TCP 9313 — Key Manager API v1

- TCP 9513 — Container Infrastructure Management API (Kubernetes Service)

- TCP 9696 — Networking API v2

- TCP 9888 — Octavia API v2 (Load Balancer Service)

- VM-Backups

- Externer Zugriff auf NDB-Endpunkte. Backup-Management-Systeme von Drittanbietern können VM-Backups mit diesem Traffic-Typ anfordern. Um auf Backup Agenten zugreifen zu können, die in virtuellen Maschinen installiert sind, müssen Sie diesen Traffic-Typ zusammen mit VM öffentlich zuweisen. Öffnet TCP-Ports von 49300 bis 65535.

2.1.2. Reguläre Traffic-Typen¶

Die nachfolgend aufgeführten Traffic-Typen sind nicht mehr exklusiv und können daher auch mehreren Netzwerken hinzugefügt werden.

- S3 öffentlich

- Externer Datenaustausch mit dem S3-Zugriffspunkt. Verwendet die TCP-Ports 80 und 443.

- iSCSI

- Externer Datenaustausch mit dem iSCSI-Zugriffspunkt. Verwendet den TCP-Port 3260.

- NFS

- Externer Datenaustausch mit dem NFS-Zugriffspunkt. Verwendet die TCP-/UDP-Ports 111, 892 und 2049.

- ABGW öffentlich

- Externer Datenaustausch mit den Acronis Backup Agenten und Acronis Backup Cloud. Verwendet den TCP-Port 44445.

- Admin-Panel

- Externer Zugriff auf das Admin-Panel. Verwendet den TCP-Port 8888.

- VM öffentlich

- Externer Datenaustausch zwischen VMs und öffentlichen Netzwerken (z.B. das Internet). Wenn einem Netzwerk mit diesem Traffic-Typ eine Knoten-Netzwerkschnittstelle zugewiesen wird, wird auf dieser Netzwerkschnittstelle eine Open vSwitch-Brücke erstellt.

- SSH

- Remote-Zugriff per SSH auf Knoten. Verwendet den TCP-Port 22.

- SNMP

- Externer Zugriff auf die Storage-Cluster-Überwachungsstatistiken über das SNMP-Protokoll. Öffnet den UDP-Port 161.

- Self-Service-Panel

- Externer Zugriff auf das Self-Service-Panel. Öffnet den TCP-Port 8800.

2.1.3. Benutzerdefinierte Traffic-Typen¶

Sie können benutzerdefinierte Traffic-Typen erstellen, die von Ihnen gewünschte TCP-Ports öffnen. Solche Traffic-Typen können mehreren Netzwerken zugewiesen werden. Siehe den Abschnitt ‚Traffic-Typen erstellen, bearbeiten und löschen‘.

2.1.4. Netzwerke erstellen, bearbeiten und löschen¶

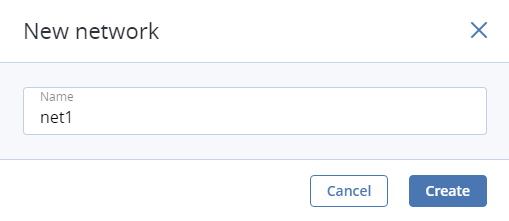

Gehen Sie folgendermaßen vor, um bei Bedarf ein neues Netzwerk hinzuzufügen:

Klicken Sie in der Anzeige INFRASTRUKTUR –> Netzwerke auf Bearbeiten und dann Netzwerk erstellen.

Spezifizieren Sie im Fenster Neues Netzwerk eine Bezeichnung für das Netzwerk. Die Netzwerknamen müssen alphanumerisch und 2-32 Zeichen lang sein.

Klicken Sie auf Erstellen.

Fügen Sie dem neuen Netzwerk die benötigten Traffic-Typen hinzu, indem Sie die entsprechenden Kontrollkästchen aktivieren.

Klicken Sie zum Abschluss auf Speichern, um die Änderungen zu übernehmen.

Wenn Sie einen Netzwerknamen bearbeiten oder ein benutzerdefiniertes Netzwerk löschen wollen, müssen Sie auf das daneben liegende Drei-Punkte-Symbol klicken und dann die durchzuführende Aktion auswählen.

Sie können nur solche Netzwerke löschen, die keinem Netzwerkadapter zugewiesen sind.

2.1.5. Traffic-Typen erstellen, bearbeiten und löschen¶

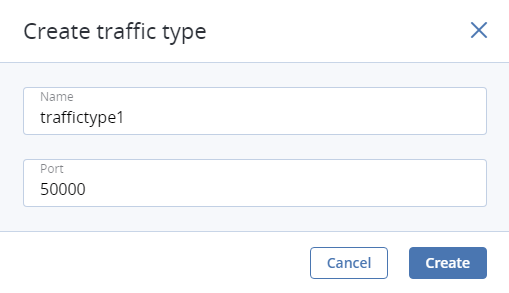

Gehen Sie folgendermaßen vor, um bei Bedarf einen neuen Traffic-Typ hinzuzufügen:

Klicken Sie in der Anzeige INFRASTRUKTUR –> Netzwerke auf Bearbeiten und dann Traffic-Typ erstellen.

Spezifizieren Sie im Fenster Traffic-Typ erstellen eine Bezeichnung für den Traffic-Typ und einen zu öffnenden Port.

Die Traffic-Typ-Namen müssen alphanumerisch und 3-32 Zeichen lang sein.

Klicken Sie auf Erstellen.

Fügen Sie einem oder mehreren Ihrer Netzwerke den neu erstellten Traffic-Typ hinzu, indem Sie die entsprechenden Kontrollkästchen aktivieren.

Klicken Sie zum Abschluss auf Speichern, um die Änderungen zu übernehmen.

Wenn Sie einen benutzerdefinierten Traffic-Typ erstellen oder löschen wollen, müssen Sie sicherstellen, dass es von allen Netzwerken ausgeschlossen ist. Klicken Sie anschließend auf das daneben liegende Drei-Punkte-Symbol und wählen Sie die gewünschte Aktion aus.