5.2. Storage über S3 exportieren¶

Mit Acronis Cyber Infrastructure können Sie Cluster-basierten Speicherplatz als Objekt-Storage nach dem S3-Standard exportieren und so für Ihren Kunden bereitstellen.

Acronis Cyber Infrastructure ist als API nach dem Amazon S3-Standard implementiert, da dies eine der gängigsten Objekt-Storage-APIs auf dem Markt ist. Endanwender können daher mit Acronis Cyber Infrastructure genauso arbeiten, als würde es sich um Amazon S3 handeln. Sie können die üblichen Applikationen für S3 verwenden und nach einer Datenmigration von Amazon S3 zu Acronis Cyber Infrastructure wie gewohnt weiterarbeiten.

Ein Objekt-Storage basiert auf einer Storage-Architektur, die es ermöglicht, Daten als Objekte (wie in einem Schlüssel-Werte-Storage) zu verwalten – und damit anders als Dateien in Dateisystemen oder Blöcke in einem Block-Storage. Von den Daten abgesehen, verfügt jedes Objekt über Metadaten, die es beschreiben, sowie eine eindeutige Kennung (eine ID), die es ermöglicht, das Objekt im Storage zu finden. Objekt-Storages sind optimiert, um Milliarden von Objekten speichern zu können, und werden insbesondere als Applikations- und Backup-Storage, zum Hosting statischer Webinhalte, für Online Storage Services und Big Data verwendet. Ein Objekt-Storage eignet sich für all diese Anwendungen, weil er eine Kombination aus sehr hoher Skalierbarkeit, Datenverfügbarkeit und Konsistenz bietet.

Ein Objekt-Storage unterscheidet sich von anderen Storage-Typen im Wesentlichen darin, dass Teile eines Objekts nicht geändert werden können, sodass bei Änderung eines Objekts stattdessen eine neue Version des Objekts erzeugt wird. Dieser Ansatz ist äußerst wichtig, um eine hohe Datenverfügbarkeit und Datenkonsistenz aufrechtzuerhalten. Erstens wird durch die Änderung eines Objekts als Ganzes das Problem von Konflikten eliminiert. Folglich wird das Objekt mit dem neuesten Zeitstempel einfach immer als die aktuelle Version betrachtet. Objekte sind daher immer konsistent, d.h. ihr Zustand ist relevant und passend.

Ein weiteres Merkmal eines Objekt-Storage ist letztendliche Konsistenz. Letztendliche Konsistenz gewährleistet, dass Lesezugriffe nicht sofort einen neuen Zustand zurückmelden, wenn zuvor ein Schreibzugriff durchgeführt wurde. Vielmehr können Lesezugriffe solange den alte Zustand wahrnehmen, bis der Schreibzugriff auf alle relevanten Replikate (Kopien) übertragen wurde. Dies ist sehr wichtig für die Storage-Verfügbarkeit, weil geografisch weit entfernte Datacenter möglicherweise keine synchronen Datenaktualisierungen durchführen können (z.B. aufgrund von Netzwerkproblemen). Und auch das Update selbst kann langsam sein, weil das Warten auf Bestätigungen von allen Datenreplikaten über längere Distanzen Hunderte von Millisekunden dauern kann. Letztendliche Konsistenz hilft also, Kommunikationslatenzen bei Schreibvorgängen zu verbergen – jedoch auf Kosten eines möglicherweise alten Zustands, der zwischenzeitlich bei Lesezugriffen übermittelt wird. Viele Anwendungsfälle können das jedoch leicht tolerieren.

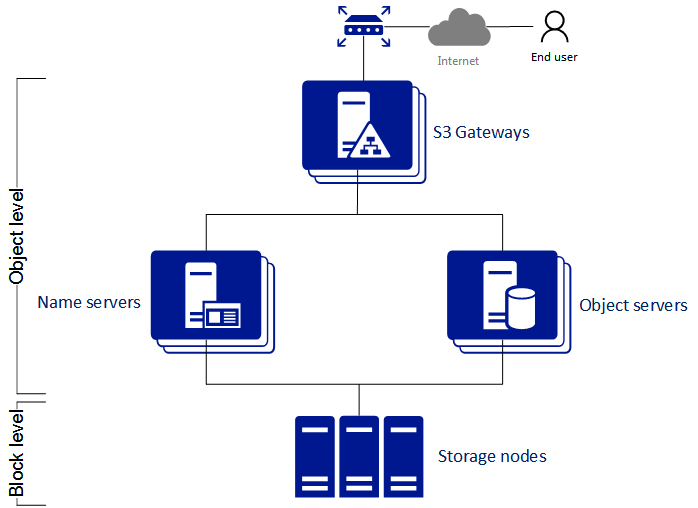

5.2.1. S3-Storage-Infrastruktur – Überblick¶

Die Infrastruktur eines Objekt-Storage besteht aus folgenden sogenannten Entitäten: Objekt-Server (OS), Namensserver (NS), S3-Gateways (GW) und dem Backend auf Blockebene.

Diese Entitäten laufen als Service auf den Acronis Cyber Infrastructure-Knoten. Jeder Service sollte auf mehreren Acronis Cyber Infrastructure-Knoten bereitgestellt werden, um Hochverfügbarkeit zu erreichen.

- Der Objekt-Server speichert die tatsächlichen Objekt-Daten, die vom S3-Gateway erhalten werden. Die Daten werden in spezielle Container verpackt, um eine hohe Performance zu erzielen. Die Container sind redundant. Sie können den Redundanzmodus bei der Konfiguration des Objekt-Storage spezifizieren. Der Objekt-Server speichert auch seine eigenen Daten im Block-Storage mit integrierter Hochverfügbarkeit.

- Der Namensserver speichert die Objekt-Metadaten, die vom S3-Gateway erhalten werden. Zu den Metadaten gehören der Objektname, die Größe, die Zugriffssteuerungsliste (ACL), der Speicherort, Besitzer und ähnliches. Der Namensserver (NS) speichert auch seine eigenen Daten im Block-Storage mit integrierter Hochverfügbarkeit.

- Ein S3-Gateway ist ein Daten-Proxy, der zwischen den Objekt-Storage-Services und den Endbenutzern sitzt. Das Gateway empfängt und verarbeitet Amazon S3-Protokollanforderungen sowie S3-Benutzerauthentifizierungs- und ACL-Überprüfungen. Das S3-Gateway nutzt den NGINX-Webserver für externe Verbindungen und hat keine eigenen Daten (d.h. es ist zustandslos).

- Das Backend auf Blockebene ist ein Block-Storage mit Hochverfügbarkeitsfähigkeit für Services und Daten. Weil alle Objekt-Storage-Services auf Hosts ausgeführt werden, sind für den Objekt-Storage keine virtuellen Umgebungen (und damit Lizenzen) erforderlich.

5.2.2. Den S3-Cluster planen¶

Bevor Sie einen S3-Cluster erstellen, müssen Sie Folgendes tun:

Definieren Sie, welche Knoten des Storage-Clusters die S3-Storage-Zugriffspunkt-Services ausführen sollen. Es wird empfohlen, alle Knoten in Acronis Cyber Infrastructure verfügbar zu haben, die diese Services ausführen.

Konfigurieren Sie das Netzwerk so, dass Folgendes erreicht wird:

- Alle Komponenten des S3-Clusters kommunizieren miteinander über das private S3-Netzwerk. Alle Knoten eines S3-Clusters müssen mit dem privaten S3-Netzwerk verbunden sein. Das interne Netzwerk von Acronis Cyber Infrastructure kann für diesen Zweck verwendet werden.

- Die Knoten, auf denen S3-Gateways laufen, müssen Zugriff auf das öffentliche Netzwerk haben.

- Das öffentliche Netzwerk für die S3-Gateways muss von einem externen DNS-Lastverteiler balanciert werden.

Weitere Informationen zur Netzwerkkonfiguration finden Sie in der Installationsanleitung.

Alle Komponenten des S3-Clusters sollten zur Erreichung von Hochverfügbarkeit auf mehreren Knoten laufen. Die Namensserver- und Objekt-Server-Komponenten in dem S3-Cluster werden automatisch ausbalanciert und zwischen den S3-Knoten migriert. Die S3-Gateways werden nicht automatisch migriert; ihre Hochverfügbarkeit basiert vielmehr auf DNS-Einträgen. Sie müssen die DNS-Einträge manuell verwalten, wenn Sie S3-Gateways hinzufügen oder entfernen.

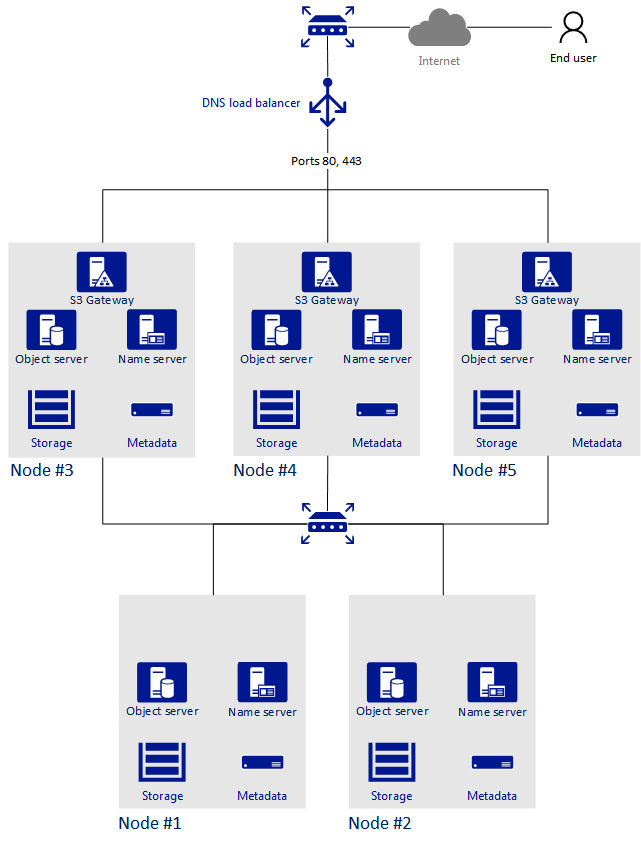

5.2.3. Ein beispielhafter S3-Storage¶

Dieser Abschnitt zeigt eine exemplarische Objekt-Storage, der auf einem Storage-Cluster mit fünf Knoten bereitgestellt wird, die wiederum verschiedene Services ausführen. Die finale Konfiguration ist in der folgenden Abbildung dargestellt.

5.2.4. Den S3-Cluster erstellen¶

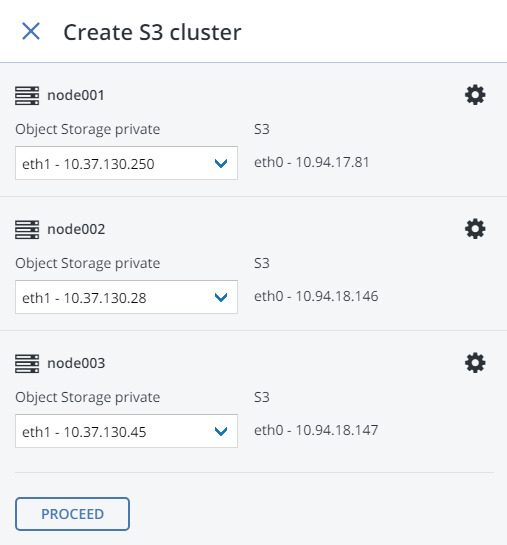

Gehen Sie folgendermaßen vor, um Objekt-Storage-Services auf einem Cluster-Knoten einzurichten:

Überprüfen Sie in der Anzeige INFRASTRUKTUR –> Netzwerke, dass die Traffic-Typen OSTOR privat und S3 öffentlich Ihren Netzwerken hinzugefügt wurden.

Klicken Sie im linken Menü auf STORAGE-SERVICES –> S3.

Wählen Sie einen oder mehrere Knoten aus und klicken Sie im rechten Menü auf S3-Cluster erstellen. Wählen Sie mindestens drei Knoten aus, wenn Sie einen hochverfügbaren S3-Cluster erstellen wollen. Es wird zudem empfohlen, zuerst die Hochverfügbarkeit (HV) für den Management-Knoten zu aktivieren, bevor der S3-Cluster erstellt wird. Weitere Informationen finden Sie im Abschnitt ‚Hochverfügbarkeit aktivieren‘.

Stellen Sie sicher, dass die richtige Netzwerkschnittstelle im Listenfeld ausgewählt ist.

Klicken Sie bei Bedarf auf das Zahnradsymbol und konfigurieren Sie dann in der Anzeige Netzwerkkonfiguration die Netzwerkschnittstellen des Knotens.

Klicken Sie auf Fortsetzen.

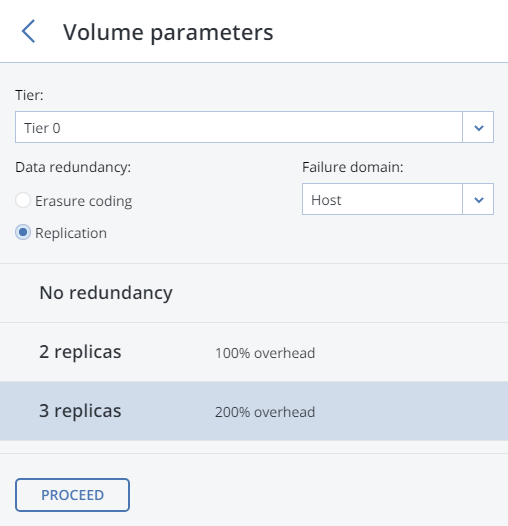

Wählen Sie auf der Registerkarte Volume-Parameter die gewünschte Storage-Ebene, Fehlerdomäne und den Datenredundanzmodus aus. Weitere Informationen finden Sie in den Abschnitten ‚Understanding Storage Tiers‘, ‚Understanding Failure Domains‘ und ‚Understanding Data Redundancy‘.

Für die Replikation können Sie den Redundanzmodus auch später noch im Fensterbereich S3 –> ÜBERBLICK –> Einstellungen ändern. Für die Lösch-Codierung ist eine Änderung des Redundanzschemas deaktiviert, weil dies die Cluster-Performance herabsetzen könnte. Der Grund dafür ist, dass die Neucodierung eine erhebliche Menge an Cluster-Ressourcen über einen langen Zeitraum erfordern würde. Wenn Sie das Redundanzschema dennoch ändern wollen, können Sie sich an den technischen Support wenden.

Klicken Sie auf Fortsetzen.

Spezifizieren Sie den externen (öffentlich auflösbaren) DNS-Namen für den S3-Endpunkt, der von den Endanwendern verwendet wird, um auf den Objekt-Storage zuzugreifen. Beispielsweise:

s3.beispiel.comKlicken Sie auf Fortsetzen.Wichtig

Konfigurieren Sie Ihren DNS-Server nach dem im Admin-Panel vorgeschlagenen Beispiel.

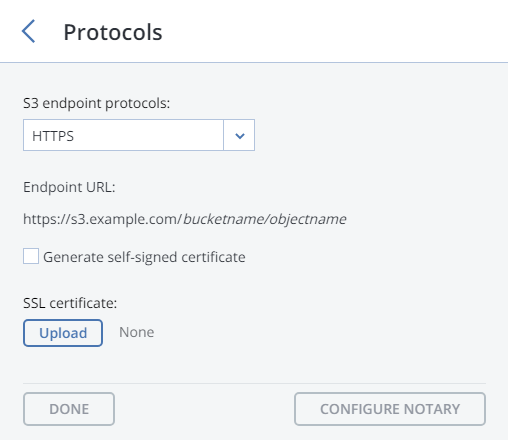

Wählen Sie aus dem Listenfeld ein S3-Endpunkt-Protokoll aus: HTTP, HTTPS oder beide.

Wir empfehlen, für Produktionsbereitstellungen nur HTTPS zu verwenden.

Wenn Sie HTTPS ausgewählt haben, gehen Sie anschließend nach einer der folgenden Möglichkeiten vor:

Aktivieren Sie Selbstsigniertes Zertifikat generieren, um ein selbstsigniertes Zertifikat für HTTPS-Testzwecke zu erhalten.

Beachten Sie bitte Folgendes:

- Für S3-Georeplikation ist ein Zertifikat von einer vertrauenswürdigen Zertifizierungsstelle erforderlich. Mit selbstsignierten Zertifikaten funktioniert diese Option nicht.

- Um auf die Daten im S3-Cluster über einen Webbrowser zugreifen zu können, muss das selbstsignierte Zertifikat in die Ausnahmen des Webbrowsers aufgenommen werden.

Erwerben Sie einen Schlüssel und ein vertrauenswürdiges Wildcard-SSL-Zertifikat für die unteren Ebenen der Domain (Bottom-Level Domain) des Endpunkts. Beispiel: der Endpunkt

s3.storage.example.comwürde ein Wildcard-Zertifikat für*.s3.storage.example.commit dem SAN (Subject Alternative Name)s3.storage.example.combenötigen.Wenn Sie ein SSL-Zertifikat von einer Zwischenzertifizierungsstelle (Certificate Authority, CA) erworben haben, sollten Sie über ein Endbenutzerzertifikat zusammen mit einem CA-Bundle verfügen, welches die Stamm- und Zwischenzertifikate enthält. Um diese Zertifikate verwenden zu können, müssen Sie diese zunächst zu einer Kette zusammenführen. Eine Zertifikatskette umfasst das Endbenutzerzertifikat, die Zertifikate der Zwischenzertifizierungsstellen und das Zertifikat einer vertrauenswürdigen Stammzertifizierungsstelle (Root-CA). In diesem Fall kann einem SSL-Zertifikat nur dann vertrauenswürdig sein, wenn jedes Zertifikat in der Kette ordnungsgemäß ausgestellt und gültig ist.

Wenn Sie beispielsweise ein Endbenutzerzertifikat, zwei Zertifikate von Zwischenzertifizierungsstellen und ein Zertifikat einer Stammzertifizierungsstelle haben, müssen Sie eine neue Zertifikatsdatei erstellen und dieser alle Zertifikate in folgender Reihenfolge hinzufügen:

# End-user certificate issued by the intermediate CA 1 -----BEGIN CERTIFICATE----- MIICiDCCAg2gAwIBAgIQNfwmXNmET8k9Jj1X<...> -----END CERTIFICATE----- # Intermediate CA 1 certificate issued by the intermediate CA 2 -----BEGIN CERTIFICATE----- MIIEIDCCAwigAwIBAgIQNE7VVyDV7exJ9ON9<...> -----END CERTIFICATE----- # Intermediate CA 2 certificate issued by the root CA -----BEGIN CERTIFICATE----- MIIC8jCCAdqgAwIBAgICZngwDQYJKoZIhvcN<...> -----END CERTIFICATE----- # Root CA certificate -----BEGIN CERTIFICATE----- MIIDODCCAiCgAwIBAgIGIAYFFnACMA0GCSqG<...> -----END CERTIFICATE-----

Laden Sie das vorbereitete Zertifikat hoch und führen Sie je nach dessen Typ einen der folgenden Schritte aus:

- spezifizieren Sie die Passphrase (PKCS#12-Dateien);

- laden Sie den SSL-Schlüssel hoch.

Sie können den Redundanzmodus auch später noch im Fensterbereich S3 –> ÜBERBLICK –> Protokolleinstellungen ändern. Klicken Sie auf Fortsetzen.

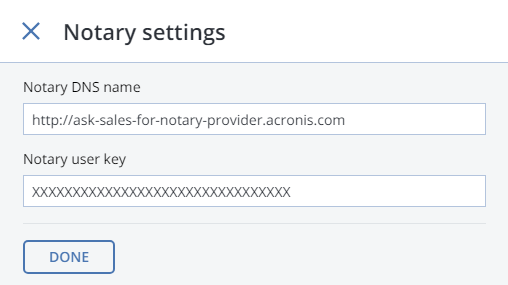

Klicken Sie bei Bedarf auf Acronis Notary konfigurieren und spezifizieren Sie den Notary-DNS-Namen und den Notary-Benutzerschlüssel.

Klicken Sie auf Fertig, damit ein S3-Cluster erstellt wird.

Nachdem der S3-Cluster erstellt wurde, können Sie die Anzeige S3-Überblick öffnen, um folgende Informationen einzusehen: Cluster-Status, Host-Name, verwendeter Speicherplatz, Anzahl der Nutzer, I/O-Aktivität und den Zustand der S3-Services.

Um zu überprüfen, ob der S3-Cluster erfolgreich bereitgestellt wurde und für die Benutzer verfügar ist, rufen Sie in Ihrem Webbrowser die Adresse https://<S3_DNS_Name> oder http://<S3_DNS_Name> auf. Sie sollten dann folgende XML-Rückmeldung erhalten:

<Error>

<Code>AccessDenied</Code>

<Message/>

</Error>

Um mit der Nutzung des S3-Storage loslegen zu können, müssen Sie außerdem mindestens einen S3-Benutzer erstellen.

5.2.5. S3-Benutzer verwalten¶

Das Konzept eines S3-Benutzers ist – neben dem Konzept eines Objektes und Buckets (Container zur Speicherung von Objekten) – eines der Grundkonzepte für einen Objekt-Storage. Das Amazon S3-Protokoll verwendet ein Berechtigungsmodell, das auf Zugriffssteuerungslisten (kurz ACLs für Access Control Lists) basiert, wobei jedem Bucket und jedem Objekt eine ACL zugeordnet ist, die alle Benutzer mit Zugriff auf die angegebene Ressource und die Zugriffsart (Lesen, Schreiben, ACL lesen, ACL schreiben) auflistet. Die Liste der Benutzer enthält den Entitätsbesitzer, der jedem Objekt und Bucket bei dessen Erstellung zugewiesen wurde. Im Vergleich zu anderen Benutzern verfügt der Besitzer einer Entität über besondere Rechte. Beispielsweise ist der Besitzer eines Buckets der einzige Benutzer, das diesen Bucket löschen kann.

Das in Acronis Cyber Infrastructure implementierte Benutzermodell und die dazugehörigen Zugriffsrichtlinien entsprechen dem Amazon S3-Benutzermodell und dazugehörigen Zugriffsrichtlinien.

Die Benutzerverwaltungsszenarien in Acronis Cyber Infrastructure basieren weitesgehend auf der Benutzerverwaltung der Amazon Web Services und beinhalten folgende Operationen: Benutzer erstellen, abfragen und löschen sowie Benutzer-Zugriffsschlüsselpaare generieren und widerrufen.

5.2.5.1. S3-Benutzer hinzufügen¶

Bevor Sie einen S3-Benutzer hinzufügen können, müssen Sie Folgendes tun:

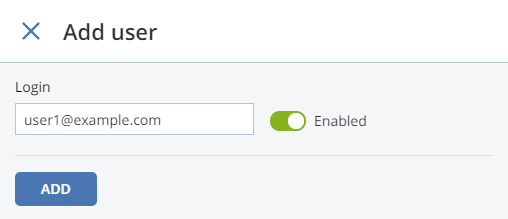

Klicken Sie in der Anzeige STORAGE-SERVICES –> S3 –> BENUTZER auf BENUTZER HINZUFÜGEN.

Spezifizieren Sie eine gültige E-Mail-Adesse als Anmeldenamen für den Benutzer – und klicken Sie dann auf HINZUFÜGEN.

5.2.5.2. S3-Zugriffsschlüsselpaare verwalten¶

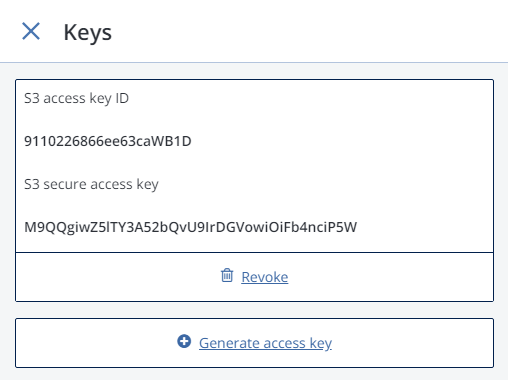

Jeder S3-Benutzer hat einen oder zwei Schlüsselpaare (Zugriffsschlüssel und geheimer Schlüssel), um auf die S3-Cloud zugreifen zu können. Sie können sich den Zugriffsschlüssel als Anmeldenamen und den geheimen Schlüssel als Kennwort vorstellen. (Weitere Informationen über S3-Schlüsselpaare finden Sie in der Amazon-Dokumentation.) Die Zugriffsschlüssel werden lokal im Storage-Cluster auf S3-Namensservern generiert und gespeichert. Jeder Benutzer kann bis zu zwei Schlüsselpaare haben. Wir empfehlen, alte Zugriffsschlüsselpaare regelmäßig zu widerrufen und neue zu generieren.

Gehen Sie folgendermaßen vor, um S3-Zugriffsschlüsselpaare für einen S3-Benutzer einzusehen, hinzuzufügen oder zu widerrufen:

Wählen Sie einen Benutzer aus der Liste aus und klicken Sie auf Schlüssel.

Die vorhandenen Schlüssel werden im Fensterbereich Schlüssel angezeigt.

- Wenn Sie einen Schlüssel widerrufen wollen, klicken Sie auf Widerrufen.

- Wenn Sie einen neuen Schlüssel hinzufügen wollen, klicken Sie auf Zugriffsschlüssel generieren.

Um auf einen Bucket zugreifen zu können, benötigt ein Benutzer folgende Informationen:

die IP-Adresse des Admin-Panels,

den DNS-Namen des bei der Konfiguration spezifizierten S3-Clusters,

die S3-Zugriffsschlüssel-ID,

den geheimen S3-Zugriffsschlüssel,

das SSL-Zertifikat, wenn bei der Konfiguration das HTTPS-Protokoll ausgewählt wurde.

Die Zertifikatsdatei kann auf jedem Knoten, der den S3-Gateway-Service hostet, im Verzeichnis

/etc/nginx/ssl/gefunden werden.

Um eine automatische Benutzeranmeldung an S3 mit den generierten Schlüsseln zu ermöglichen, wählen Sie einen Benutzer aus und klicken Sie auf Durchsuchen.

Um die Funktion Durchsuchen mit einem SSL-Zertifikat nutzen zu können, muss dieses gültig/vertrauenswürdig sein oder – bei einem selbstsignierten Zertifikat – zuvor in die Ausnahmenliste des Browsers aufgenommen worden sein.

5.2.6. S3-Buckets verwalten¶

Alle Objekte im Amazon S3-artigen Storage werden in Containern gespeichert, die „Buckets“ genannt werden. Buckets werden über ihre Namen adressiert, die im betreffendem Objekt-Storage eindeutig/einmalig sein müssen, sodass ein S3-Benutzer dieses Objekt-Storages keinen anderen Bucket erstellen kann, der den gleichen Namen wie ein anderer Bucket im selben Objekt-Storage hat. Buckets werden verwendet, um:

- Objekte zu gruppieren und von Objekten in anderen Buckets zu isolieren,

- ACL-Verwaltungsmechanismen für Objekte in Buckets bereitzustellen,

- Bucket-spezifische Zugriffsrichtlinien festzulegen, z.B. Versionierung im Bucket

In der aktuellen Version von Acronis Cyber Infrastructure können Sie Acronis Notary für Objekt-Storage-Buckets (de)aktivieren und den von diesen belegten Speicherplatz in der Anzeige STORAGE-SERVICES –> S3 –> Buckets überwachen. Objekt-Storage-Buckets können nicht über das Acronis Cyber Infrastructure-Admin-Panel erstellt oder verwaltet werden. Dies ist jedoch über den Benutzer-Fensterbereich von Acronis Cyber Infrastructure oder über eine Dritthersteller-Applikation möglich. Beispielsweise können Sie mit den nachfolgend aufgeführten Applikationen folgende Aktionen durchführen:

- CyberDuck: Buckets und deren Inhalte erstellen und verwalten.

- MountainDuck: den Objekt-Storage als Laufwerk mounten sowie Buckets und deren Inhalte verwalten.

- Backup Exec: Backups im Objekt-Storage speichern.

5.2.6.1. S3-Bucket-Inhalte auflisten¶

Sie können Bucket-Inhalte mit einem Webbrowser auflisten. Besuchen Sie dazu die URL, die aus dem externen DNS-Namen für den S3-Endpunkt (den Sie beim Erstellen des S3-Clusters spezifiziert haben) und dem Bucket-Namen besteht. Beispielsweise mys3storage.example.com/mybucket oder mybucket.mys3storage.example.com (abhängig von der DNS-Konfiguration).

Sie können den Link auf die Bucket-Inhalte auch kopieren, indem Sie in Cyberduck mit der rechten Maustaste auf den Link klicken und dann URL kopieren auswählen.

5.2.6.2. Acronis Notary in S3-Buckets verwalten¶

Acronis Cyber Infrastructure ermöglicht die Integration des Acronis Notary Service, um per Blockchain-Technologie die Authentizität und Integrität von Daten zu gewährleisten, die in Objekt-Storage-Clustern gespeichert sind. Um Acronis Notary in Benutzer-Buckets verwenden zu können, müssen Sie dieses im S3-Cluster einrichten und dann für die entsprechenden Buckets aktivieren.

Gehen Sie folgendermaßen vor, um das Acronis Notary einzurichten:

Besorgen Sie sich den DNS-Namen und den Benutzerschlüssel für den Notary Service von Ihrem Vertriebskontakt.

Klicken Sie in der Anzeige STORAGE-SERVICES –> S3 auf den Befehl Notary-Einstellungen.

Spezifizieren Sie in der Anzeige Notary-Einstellungen den DNS-Namen und den Benutzerschlüssel in den entsprechenden Feldern – und klicken Sie dann auf Fertig.

Wenn Sie die Blockchain-basierte Beglaubigung (Notarization) für ein Bucket (de)aktivieren wollen, müssen Sie ein Bucket in der Anzeige STORAGE-SERVICES –> S3 –> Buckets auswählen und dann auf Notary aktivieren bzw. Notary deaktivieren klicken.

Die Beglaubigungsfunktion ist standardmäßig für neue Buckets deaktiviert.

Sobald Sie die Beglaubigung für einen Bucket aktivieren haben, werden für neu hochgeladenen Dateien automatisch Zertifikate erstellt. Zuvor hochgeladene Dateien bleiben dagegen unbeglaubigt. Eine einmal beglaubigte Datei bleibt auch beglaubigt – auch, wenn Sie die Beglaubigungsfunktioni später wieder deaktivieren.

5.2.7. Empfehlungen für die optimale Nutzung von S3 in Acronis Cyber Infrastructure¶

Dieser Abschnitt enthält Empfehlungen, wie Sie die S3-Funktionalität von Acronis Cyber Infrastructure am besten verwenden können.

5.2.7.1. Richtlinien für S3-Buckets und Schlüsselnamen¶

Es wird empfohlen, nur Bucket-Namen zu verwenden, die mit den DNS-Namenskonventionen übereinstimmen:

- darf 3 bis 63 Zeichen lang sein

- muss mit einem Kleinbuchstaben oder einer Zahl beginnen und enden

- darf Kleinbuchstaben, Zahlen, Punkte (.), einfache Bindestriche (-) und Unterstriche (_) enthalten

- darf eine Reihe von gültigen Namensteilen (wie zuvor beschrieben) sein, die durch Punkte (.) getrennt sind

Ein Objektschlüssel kann eine Zeichenkette aus beliebigen UTF-8-kodierten Zeichen mit einer Länge von bis zu 1024 Byte sein.

5.2.7.2. Die Performance von PUT-Operationen verbessern¶

Der Objekt-Storage unterstützt das Hochladen von Objekten von bis zu 5 GB pro einzelner PUT-Anforderung (5 TB pro Multipart Upload). Die Upload-Performance kann verbessert werden, indem große Objekte mithilfe der Multipart-Upload-API in Teile zerlegt und dann gleichzeitig hochgeladen werden (wodurch die Last zwischen mehreren Betriebssystem-Services aufgeteilt wird).

Die Verwendung von Multipart-Uploads wird für Objekte über eine Größer von 5 MB empfohlen.

5.2.8. S3-Daten zwischen Datacentern replizieren¶

Acronis Cyber Infrastructure kann Replikate von S3-Cluster-Daten speichern und in mehreren geografisch verteilten Datacentern mit S3-Clustern aktuell halten, die auf Acronis Cyber Infrastructure basieren. Diese Georeplikation genannte Fähigkeit verkürzt die Reaktionszeit für lokale S3-Benutzer, die auf Daten in einem entfernten S3-Cluster zugreifen – oder für entfernte S3-Benutzer, die auf Daten in einem lokalen S3-Cluster zugreifen, weil sie keine Internetverbindung benötigen.

Die Georeplikation plant die entsprechende Aktualisierung der Replikate, sobald Daten geändert wurden. Die Performance der Georeplikation hängt von der Geschwindigkeit der Internetverbindung, dem verwendeten Redundanzmodus und der Cluster-Performance ab.

Wenn Sie mehrere Datacenter mit ausreichend freiem Speicherplatz haben, wird empfohlen, eine Georeplikation zwischen S3-Clustern einzurichten, die sich in diesen Datacentern befinden.

Wichtig

Jeder Cluster muss über ein eigenes SSL-Zertifikat verfügen, das von einer globalen Zertifizierungsstelle ausgestellt wurde.

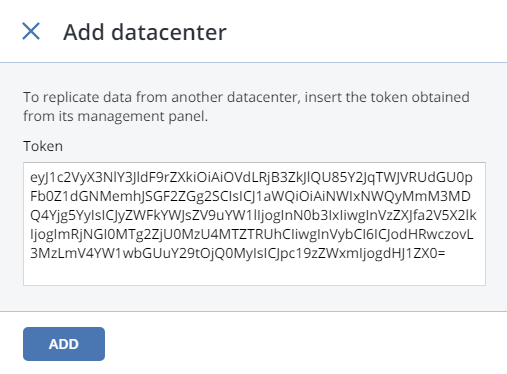

Um die Georeplikation zwischen S3-Clustern einzurichten, müssen Sie folgendermaßen Token zwischen den Datacentern austauschen:

Öffnen Sie im Admin-Panel eines Remote-Datacenters die Anzeige STORAGE-SERVICES –> S3 –> GEOREPLIKATION.

Klicken Sie im Bereich des Home-S3-Clusters auf TOKEN und kopieren Sie dann im Fensterbereich Token abrufen das entsprechende Token.

Öffnen Sie im Admin-Panel des lokalen Datacenters die Anzeige STORAGE-SERVICES –> S3 –> GEOREPLIKATION und klicken Sie dann auf DATACENTER HINZUFÜGEN.

Geben Sie das kopierte Token ein und klicken Sie auf Fertig.

Konfigurieren Sie den S3-Remote-Cluster auf die gleiche Weise.

5.2.9. S3-Zugriffspunkte überwachen¶

Mit der S3-Überwachungsanzeige können Sie die Verfügbarkeit aller S3-Komponenten sowie die Performance der NS- und OS-Services (die hochverfügbar sind) überprüfen.

Wenn Sie sehen, dass einige der NS- oder OS-Services offline sind, bedeutet dies, dass der S3-Zugriffspunkt nicht korrekt arbeitet. In diesem Fall können Sie sich an den technischen Support wenden oder sich weiter in der Befehlszeilenanleitung für Administratoren informieren. S3-Gateways sind nicht hochverfügbar, aber die DNS-Lastverteilung sollte ausreichen, um Ausfallzeiten zu vermeiden, wenn ein Gateway ausfällt.

Die Performance-Diagramme informieren über die Anzahl der Operationen, die die OS-/NS-Services durchführen.

5.2.10. Knoten aus S3-Clustern freigeben¶

Stellen Sie vor der Freigabe eines Knotens sicher, dass der Cluster genügend Knoten hat, auf denen Namens- und Objekt-Server ausgeführt werden, und über genügend Gateways verfügt.

Warnung

Wenn der letzte Knoten im S3-Cluster entfernt ist, wird der Cluster vernichtet und alle Daten werden gelöscht.

Gehen Sie folgendermaßen vor, um einen Knoten aus einem S3-Cluster freizugeben:

- Aktivieren Sie auf der Anzeige STORAGE-SERVICES –> S3 –> Knoten das Kontrollkästchen des Knotens, den Sie freigeben wollen.

- Klicken Sie auf Freigeben.

5.2.11. Unterstützte Amazon S3-Funktionen¶

Neben grundlegenden Amazon S3-Operationen wie GET, PUT, COPY und DELETE unterstützt die Acronis Cyber Infrastructure-Implementierung des Amazon S3-Protokolls folgende Funktionen:

- Multipart-Upload

- Zugriffssteuerungslisten (ACLs)

- Versionsverwaltung

- signierte URLs

- Objektsperrung

- Georeplikation

- Blockchain-Beglaubigung über Acronis Notary

Alle unterstützten Amazon S3-Operationen, -Header und -Authentifizierungsschemata werden nachfolgend aufgelistet.

5.2.11.1. Unterstützte Amazon S3-REST-Operationen¶

Folgende Amazon S3-REST-Operationen werden derzeit von der Acronis Cyber Infrastructure-Implementierung des Amazon S3-Protokolls unterstützt:

Unterstützte Service-Operationen: GET Service.

Unterstützte Bucket-Operationen:

- DELETE/HEAD/PUT Bucket

- GET Bucket (Objekte auflisten)

- GET/PUT Bucket acl

- GET Bucket location (meldet

US Eastzurück) - GET Bucket Object versions

- GET/PUT Bucket versioning

- List Multipart Uploads

Unterstützte Objekt-Operationen:

- DELETE/GET/HEAD/POST/PUT Object

- Delete Multiple Objects

- PUT Object - Copy

- GET/PUT Object acl

- Delete Multiple Objects

- Abort Multipart Upload

- Complete Multipart Upload

- Initiate Multipart Upload

- List Parts

- Upload Part

Bemerkung

Weitere Informationen über die Amazon S3-REST-Operationen finden Sie in der Amazon S3-REST-API-Dokumentation.

5.2.11.2. Unterstützte Amazon-Anforderungsheader¶

Folgende Amazon S3-REST-Anforderungsheader werden derzeit von der Acronis Cyber Infrastructure-Implementierung des Amazon S3-Protokolls unterstützt:

- Authorization

- Content-Length

- Content-Type

- Content-MD5

- Date

- Host

- x-amz-content-sha256

- x-amz-date

- x-amz-security-token

- x-amz-object-lock-retain-until-date

- x-amz-object-lock-mode

- x-amz-object-lock-legal-hold

- x-amz-bypass-governance-retention

- x-amz-bucket-object-lock-enabled

Folgende Amazon S3-REST-Anforderungsheader werden ignoriert:

- Expect

- x-amz-security-token

Bemerkung

Weitere Informationen über die Amazon S3-REST-Anforderungsheader finden Sie in der Amazon S3-REST-API-Dokumentation.

5.2.11.3. Unterstützte Amazon-Antwort-Header¶

Folgende Amazon S3-REST-Antwort-Header werden derzeit von der Acronis Cyber Infrastructure-Implementierung des Amazon S3-Protokolls unterstützt:

- Content-Length

- Content-Type

- Connection

- Date

- ETag

- x-amz-delete-marker

- x-amz-request-id

- x-amz-version-id

- x-amz-object-lock-retain-until-date

- x-amz-object-lock-mode

- x-amz-object-lock-legal-hold

Folgende Amazon S3-REST-Antwort-Header werden ignoriert:

- Server

- x-amz-id-2

Bemerkung

Weitere Informationen über die Amazon S3-REST-Antwort-Header finden Sie in der Amazon S3-REST-API-Dokumentation.

5.2.11.4. Unterstützte Amazon-Antwort-Header für Fehlermeldungen¶

Folgende Amazon S3-REST-Antwort-Header für Fehlermeldungen werden derzeit von der Acronis Cyber Infrastructure-Implementierung des Amazon S3-Protokolls unterstützt:

- Code

- Error

- Message

- RequestId

- Resource

Folgende Amazon S3-REST-Antwort-Header für Fehlermeldungen werden nicht unterstützt:

- RequestId (nicht verwendet)

- Resource

Bemerkung

Weitere Informationen über die Amazon S3-REST-Antwort-Header finden Sie in der Amazon S3-REST-API-Dokumentation.

5.2.11.5. Unterstützte Authentifizierungsschemata¶

Folgende Authentifizierungsschemata werden von der Acronis Cyber Infrastructure-Implementierung des Amazon S3-Protokolls unterstützt:

Folgende Authentifizierungsmethoden werden von der Acronis Cyber Infrastructure-Implementierung des Amazon S3-Protokolls unterstützt:

Die folgende Authentifizierungsmethode wird nicht unterstützt: