2.5. Das Netzwerk planen¶

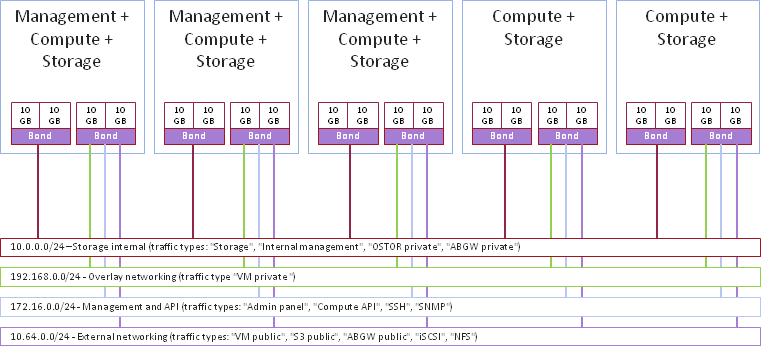

Die empfohlene Netzwerkkonfiguration für Acronis Cyber Infrastructure sieht folgendermaßen aus:

Eine gebündelte Verbindung für den internen Storage-Traffic;

Eine gebündelte Verbindung für den Service-Traffic, auf diese VLANs aufgeteilt:

Overlay-Netzwerke (private VM-Netzwerke)

Management und API (Admin-Panel, SSH, SNMP, Compute-API)

Externe Netzwerke (öffentliche VM-Netzwerke, öffentliche Exporte von iSCSI-, NFS-, S3- und ABGW-Daten)

2.5.1. Allgemeine Netzwerkanforderungen¶

Der interne Storage-Traffic muss von anderen Traffic-Typen separiert werden.

2.5.2. Netzwerkbeschränkungen¶

Die Knoten werden den Clustern über ihre IP-Adressen hinzugefügt und nicht über FQDNs (vollqualifizierte Domain-Namen). Wenn die IP-Adresse eines Knotens im Cluster geändert wird, wird dieser Knoten auch aus dem Cluster entfernt. Wenn Sie in einem Cluster DHCP verwenden wollen, stellen Sie sicher, dass die IP-Adressen an die MAC-Adressen der Netzwerkschnittstellen der jeweiligen Knoten gebunden sind.

Jeder Knoten muss einen Internetzugang haben, um Updates installieren zu können.

Der MTU-Wert ist standardmäßig auf 1500 eingestellt. Informationen zur Einstellung eines optimalen MTU-Wertes finden Sie im Abschnitt ‚Schritt 2: Das Netzwerk konfigurieren‘.

Um korrekte Statistiken durchführen zu können, ist NTP (Network Time Synchornization) erforderlich. NTP ist standardmäßig aktiviert und verwendet den

chronyd-Dienst. Wenn Sie stattdessenntpdateoderntpdverwenden wollen, müssen Siechronydvorher stoppen und deaktivieren.Der Traffic-Typ Interne Verwaltung wird bei der Installation automatisch zugewiesen und kann nicht mehr später im Management-Panel geändert werden.

Auch wenn der Management-Knoten vom Webbrowser aus per Host-Namen erreichbar ist, dürfen Sie bei der Installation keine Host-Namen, sondern nur IP-Adresse angeben.

2.5.3. Netzwerkanforderungen für jeden Knoten¶

Die Netzwerkanforderungen für jeden Cluster-Knoten hängen davon ab, welche Services auf dem jeweiligen Knoten ausgeführt werden:

Jeder Knoten im Cluster muss auf das interne Netzwerk zugreifen können und muss den Port 8888 offen haben, um auf eingehende Verbindungen aus dem internen Netzwerk reagieren zu können.

Alle Netzwerkschnittstellen auf einem Knoten müssen mit verschiedenen Subnetzen verbunden sein. Eine Netzwerkschnittstelle kann eine logische getaggte VLAN-Schnittstelle, eine ungetaggte gebündelte Verbindung oder eine Ethernet-Verbindung sein.

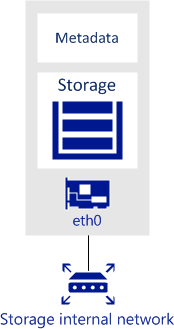

Jeder Storage- und Metadaten-Knoten muss über mindestens eine Netzwerkschnittstelle für den internen Netzwerkverkehr verfügen. Die IP-Adressen, die dieser Schnittstelle zugewiesen wurden, müssen entweder statisch sein oder, falls DHCP verwendet wird, der MAC-Adresse des Adapters zugeordnet werden. Die untere Abbildung zeigt eine beispielhafte Netzwerkkonfiguration für einen Storage- und Metadaten-Knoten.

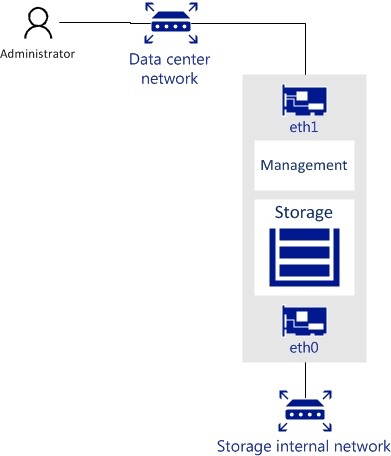

Der Management-Knoten muss eine Netzwerkschnittstelle für den internen und eine Netzwerkschnittstelle für den öffentlichen Netzwerkverkehr (z.B. zu einem Datacenter oder öffentlichen Netzwerk) aufweisen, damit per Webbrowser auf das Management-Panel zugegriffen werden kann.

Auf dem Management-Knoten muss standardmäßig der Port 8888 geöffnet sein. Dadurch kann aus dem öffentlichen Netzwerk auf das Admin-Panel und aus dem internen Netzwerk auf den Cluster-Knoten zugegriffen werden.

Die untere Abbildung zeigt eine beispielhafte Netzwerkkonfiguration für einen Storage- und Management-Knoten.

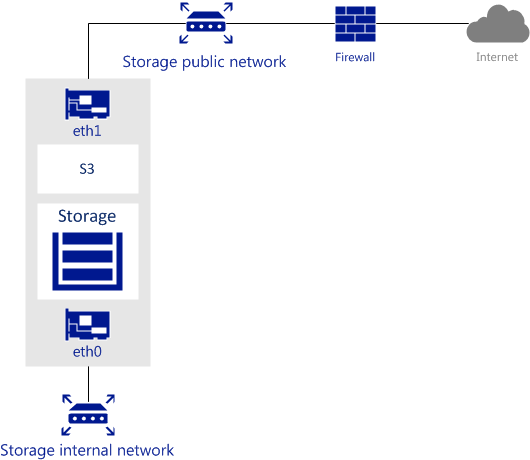

Ein Knoten, der einen oder mehrere Storage-Zugriffspunkt-Services ausführt, muss eine Netzwerkschnittstelle für den internen Netzwerkverkehr und eine Netzwerkschnittstelle für den öffentlichen Netzwerkverkehr haben.

Die untere Abbildung zeigt eine beispielhafte Netzwerkkonfiguration für einen Knoten mit einem iSCSI-Zugriffspunkt. iSCSI-Zugriffspunkte verwenden den TCP-Port 3260 für eingehende Verbindungen aus dem öffentlichen Netzwerk.

Die nächste Abbildung zeigt eine beispielhafte Netzwerkkonfiguration für einen Knoten mit einem S3-Storage-Zugriffspunkt. S3-Zugriffspunkte verwenden die Ports 443 (HTTPS) und 80 (HTTP), um auf eingehende Verbindungen aus dem öffentlichen Netzwerk reagieren zu können.

Im oben dargestellten Szenario wird das interne Netzwerk sowohl für den Storage- als auch für den S3-Cluster-Verkehr verwendet.

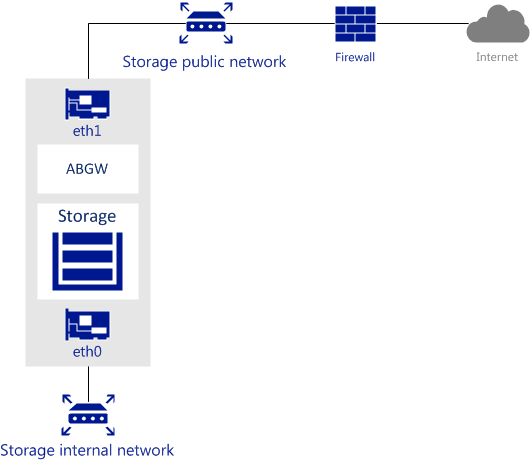

Die nächste Abbildung zeigt eine beispielhafte Netzwerkkonfiguration für einen Knoten mit einem Backup Gateway-Storage-Zugriffspunkt. Backup Gateway-Zugriffspunkte verwenden den Port 44445 für eingehende Verbindungen aus dem internen und öffentlichen Netzwerk sowie die Ports 443 und 8443 für ausgehende Verbindungen zum öffentlichen Netzwerk.

Ein Knoten, der Compute-Services ausführt, muss eine Netzwerkschnittstelle für den internen Netzwerkverkehr und eine Netzwerkschnittstelle für den öffentlichen Netzwerkverkehr haben.

2.5.4. Netzwerkempfehlungen für Clients¶

Die nachfolgende Tabelle listet die maximale Netzwerk-Performance auf, die ein Client mit der spezifizierten Netzwerkschnittstelle erreichen kann. Für Clients wird empfohlen, zwischen zwei beliebigen Cluster-Knoten eine 10-Gbit-Netzwerk-Hardware zu verwenden und die Netzwerklatenzen zu minimieren, insbesondere wenn SSD-Laufwerke verwendet werden.

Storage-Netzwerkschnittstelle |

Max. I/O für Knoten |

Max. I/O für VMs (Replikation) |

Max. I/O für VMs (Lösch-Codierung) |

|---|---|---|---|

1 Gbit/s |

100 MB/s |

100 MB/s |

70 MB/s |

2 x 1 Gbit/s |

~175 MB/s |

100 MB/s |

~130 MB/s |

3 x 1 Gbit/s |

~250 MB/s |

100 MB/s |

~180 MB/s |

10 Gbit/s |

1 GB/s |

1 GB/s |

700 MB/s |

2 x 10 Gbit/s |

1.75 GB/s |

1 GB/s |

1,3 GB/s |