5.2. Exportación de almacenamiento a través de S3¶

Acronis Cyber Infrastructure le permite exportar el espacio en disco del clúster a clientes en forma de almacenamiento basado en objetos similar a S3.

Acronis Cyber Infrastructure se implementa como una API similar a S3 de Amazon, la cual es una de las API de almacenamiento de objetos más comunes. El usuario final puede trabajar con Acronis Cyber Infrastructure del mismo modo en que lo haría con Amazon S3. Puede utilizar las aplicaciones habituales para S3 y seguir trabajando con él tras la migración de datos de Amazon S3 a Acronis Cyber Infrastructure.

El almacenamiento de objetos es una arquitectura de almacenamiento que permite la gestión de datos como si fueran objetos (como en el almacenamiento de valores clave) en lugar de archivos en sistemas de archivos o bloques en un almacenamiento de bloques. A excepción de los datos, cada objeto cuenta con metadatos que lo describen, así como un identificador único que permite encontrar el objeto en el almacenamiento. El almacenamiento de objetos se ha optimizado para que pueda almacenar miles de millones de objetos, en concreto, para el almacenamiento de aplicaciones, el alojamiento de contenido web estático, servicios de almacenamiento en línea, Big Data y copias de seguridad. El almacenamiento de objetos permite todos estos usos gracias a una combinación de una muy alta escalabilidad y disponibilidad de datos y consistencia.

En comparación con otros tipos de almacenamiento, la diferencia clave del almacenamiento de objetos es no se pueden modificar las partes de un objeto, por lo que si el objeto cambia, en su lugar, se genera una nueva versión de este. Este enfoque es muy importante para mantener la disponibilidad de los datos y la consistencia. En primer lugar, cambiar un objeto en su totalidad elimina el problema de los conflictos. Es decir, el objeto con su marca de tiempo más reciente se considera como la versión actual y nada más. Como resultado, los objetos siempre son consistentes, es decir, su estado es relevante y adecuado.

Otra función del almacenamiento de objetos es la consistencia final. La consistencia final no garantiza que las lecturas devuelvan el nuevo estado una vez que se haya completado la escritura. Los lectores pueden ver el estado anterior durante un periodo de tiempo sin definir hasta que la escritura se haya propagado a todas las réplicas (copias). Esto es muy importante para la disponibilidad del almacenamiento, ya que es posible que los centros de datos geográficamente distantes no puedan llevar a cabo las actualizaciones de datos de forma sincronizada (por ejemplo, debido a problemas de red) y que la actualización en sí también sea lenta debido a que la espera de los reconocimientos de todas las réplicas de datos a través de grandes distancias puede tardar cientos de milisegundos. Por ello, la consistencia final ayuda a ocultar las latencias de comunicación en las escrituras a costa de la posibilidad de que los lectores vean el estado anterior. Sin embargo, muchos casos de uso pueden tolerarlo fácilmente.

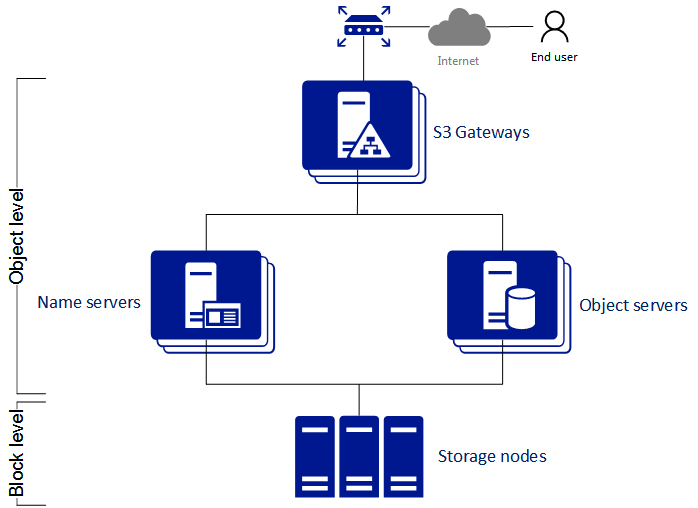

5.2.1. Información general de la infraestructura de almacenamiento de S3¶

La infraestructura de almacenamiento de objetos consta de las siguientes entidades: servidores de objeto (OS), servidores de nombre (NS), puertas de enlace S3 (GW) y el back-end a nivel de bloque.

Estas entidades se ejecutan como servicios en los nodos de Acronis Cyber Infrastructure. Cada servicio se debería implementar en múltiples nodos de Acronis Cyber Infrastructure para obtener una alta disponibilidad.

- Un servidor de objetos almacena los datos del objeto recibidos de la puerta de enlace S3. Los datos se comprimen en contenedores especiales para obtener un alto rendimiento. Los contenedores son redundantes; puede especificar el modo de redundancia al tiempo que configura el almacenamiento de objetos. Un servidor de objetos también almacena sus propios datos en almacenamiento de bloques con alta disponibilidad integrada.

- Un servidor de nombres almacena los metadatos de los objetos recibidos de la puerta de enlace S3. Los metadatos incluyen el nombre de objeto, el tamaño, ACL (lista de control de acceso), la ubicación, el propietario, etc. Un servidor de nombres también almacena sus propios datos en almacenamiento de bloques con alta disponibilidad integrada.

- Una puerta de enlace S3 es un proxy de datos entre los servicios de almacenamiento de objetos y los usuarios finales. Recibe y gestiona las solicitudes del protocolo Amazon S3 y las comprobaciones de autenticación de usuario S3 y ACL. La puerta de enlace S3 utiliza el servidor web NGINX para las conexiones externas y no tiene datos propios (es decir, no tiene estado).

- El back-end a nivel de bloque es el almacenamiento de bloques con alta disponibilidad de servicios y datos. Como todos los servicios de almacenamiento de objetos se ejecutan en servidores, no se requieren entornos virtuales (ni licencias) para el almacenamiento de objetos.

5.2.2. Planificación del clúster de S3¶

Realice lo siguiente antes de crear un clúster de S3:

Defina qué nodos del clúster de almacenamiento ejecutarán los servicios de punto de acceso del almacenamiento S3. Se recomienda que todos los nodos disponibles en Acronis Cyber Infrastructure ejecuten estos servicios.

Configure la red para que se consiga lo siguiente:

- Todos los componentes del clúster de S3 se comunican entre sí a través de la red privada de S3. Todos los nodos de un clúster de S3 deben estar conectados a la red privada de S3. Se puede utilizar la red interna de Acronis Cyber Infrastructure para este propósito.

- Los nodos que se ejecutan en puertas de enlace S3 deben tener acceso a la red pública.

- La red pública de las puertas de enlace S3 debe equilibrarse con un equilibrador de carga DNS externo.

Para obtener más información sobre la configuración de red, consulte el Manual de instalación <installation_guide:index>.

Todos los componentes del clúster de S3 se deben ejecutar en múltiples nodos para obtener una alta disponibilidad. Los componentes de servidor de objetos y servidor de nombres del clúster de S3 se equilibran y se migran automáticamente entre nodos S3. Las puertas de enlace S3 no se migran automáticamente; su alta disponibilidad se basa en los registros DNS. Los registros DNS se deben actualizar de forma manual cuando añada o elimine puertas de enlace S3.

5.2.3. Almacenamiento S3 de ejemplo¶

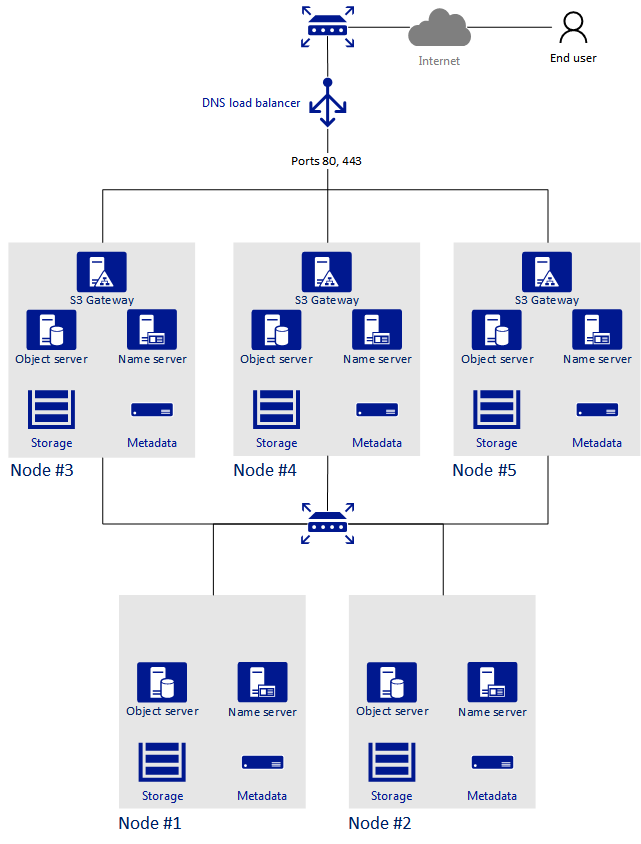

Esta sección muestra un ejemplo de almacenamiento de objetos implementado en un clúster de almacenamiento de cinco nodos que ejecuta diversos servicios. La configuración final se muestra en la siguiente figura.

5.2.4. Creación del clúster de S3¶

Para configurar servicios de almacenamiento de objetos en un nodo de clúster, siga los pasos siguientes:

En la pantalla INFRAESTRUCTURA > Redes, asegúrese de que se han añadido los tipos de tráfico OSTOR privado y S3 público en sus redes.

En el menú de la izquierda, haga clic en SERVICIOS DE ALMACENAMIENTO > S3.

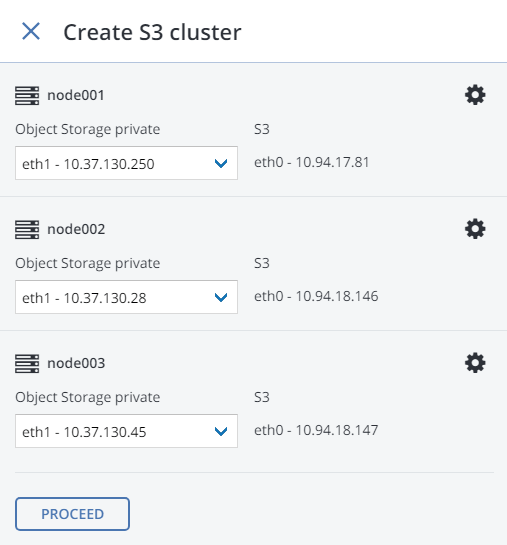

Seleccione uno o más nodos y haga clic en Crear clúster de S3 en el menú de la derecha. Para crear un clúster de S3 de alta disponibilidad, seleccione al menos tres nodos. También se recomienda habilitar la alta disponibilidad para el nodo de administración antes de crear el clúster de S3. Consulte Habilitación de la alta disponibilidad para obtener más información.

Asegúrese de que está seleccionada la interfaz de red correcta en la lista desplegable.

Si fuese necesario, haga clic en el icono de rueda dentada y configure las interfaces de red del nodo en la pantalla Configuración de red.

Haga clic en Continuar.

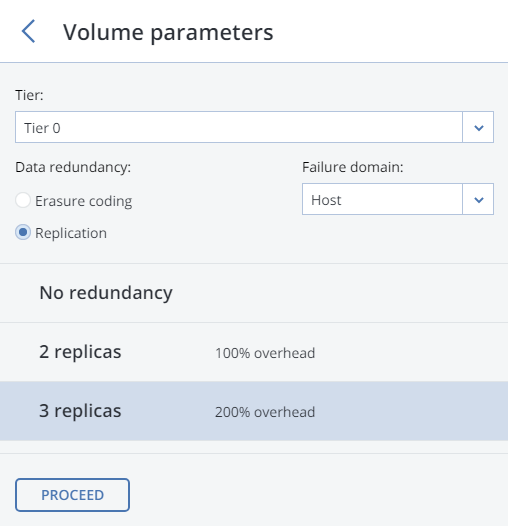

En la pestaña Parámetros de volumen, seleccione el nivel deseado, el dominio de fallo y el modo de redundancia de datos. Para obtener más información, consulte Understanding Storage Tiers, Understanding Failure Domains y Understanding Data Redundancy.

Para la replicación, puede cambiar el esquema de redundancia más adelante en el panel S3 > INFORMACIÓN GENERAL > Configuración. Se ha deshabilitado la modificación del esquema de redundancia para la codificación de borrado, ya que puede reducir el rendimiento del clúster. Esto se debe a que volver a codificar requiere una gran cantidad de recursos del clúster durante un período de tiempo prolongado. Si de todos modos desea cambiar el esquema de redundancia, póngase en contacto con el soporte técnico.

Haga clic en Continuar.

Especifique el nombre del DNS externo (que se pueda resolver públicamente) para el extremo S3 que utilizarán los usuarios finales para acceder al almacenamiento de objetos. Por ejemplo,

s3.ejemplo.com. Haga clic en Continuar.Importante

Configure su Servidor DNS de acuerdo con el ejemplo sugerido en el panel de administración.

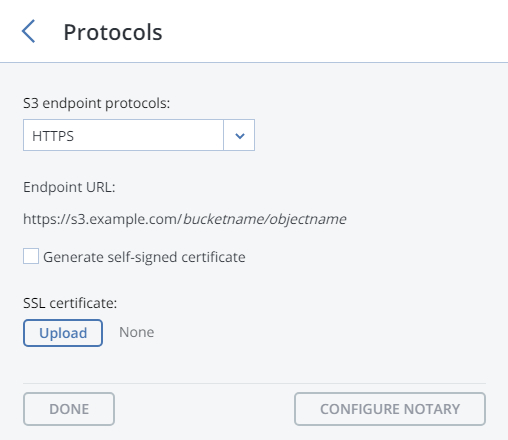

En la lista desplegable, seleccione un protocolo de extremo S3: HTTP, HTTPS o ambos.

Se recomienda utilizar HTTPS únicamente para las implementaciones de producción.

Si ha seleccionado HTTPS, realice uno de los siguientes procedimientos:

Seleccione Generar certificado autofirmado para obtener un certificado autofirmado para la evaluación del HTTPS.

Tenga en cuenta lo siguiente:

- La georreplicación de S3 requiere un certificado de una autoridad de confianza. No funciona con certificados autofirmados.

- Para acceder a los datos del clúster de S3 a través de un navegador, añada el certificado autofirmado a las excepciones del navegador.

Adquiera una clave de un certificado SSL comodín de confianza para el dominio de nivel inferior del extremo. Por ejemplo, el extremo

s3.almacenamiento.ejemplo.comnecesitaría un certificado comodín para*.s3.almacenamiento.ejemplo.comcon el nombre alternativo de sujetos3.almacenamiento.ejemplo.com.Si ha adquirido un certificado SSL de una autoridad de certificación (CA) intermedia, debería tener un certificado de usuario final junto con un paquete de CA que contiene los certificados raíz e intermedio. Para poder utilizar estos certificados, primero debe combinarlos en una cadena. Una cadena de certificado incluye el certificado del usuario final, los certificados de las CA intermedias y el certificado de una CA raíz de confianza. En este caso, solo se puede confiar en un certificado SSL si todos los certificados de la cadena se han emitido correctamente y son válidos.

Por ejemplo, si dispone de un certificado de usuario final, dos certificados CA intermedios y un certificado CA raíz, cree un archivo de certificado nuevo y añádale todos los certificados en el orden siguiente:

# End-user certificate issued by the intermediate CA 1 -----BEGIN CERTIFICATE----- MIICiDCCAg2gAwIBAgIQNfwmXNmET8k9Jj1X<...> -----END CERTIFICATE----- # Intermediate CA 1 certificate issued by the intermediate CA 2 -----BEGIN CERTIFICATE----- MIIEIDCCAwigAwIBAgIQNE7VVyDV7exJ9ON9<...> -----END CERTIFICATE----- # Intermediate CA 2 certificate issued by the root CA -----BEGIN CERTIFICATE----- MIIC8jCCAdqgAwIBAgICZngwDQYJKoZIhvcN<...> -----END CERTIFICATE----- # Root CA certificate -----BEGIN CERTIFICATE----- MIIDODCCAiCgAwIBAgIGIAYFFnACMA0GCSqG<...> -----END CERTIFICATE-----

Cargue el certificado preparado y, según su tipo, realice una de las siguientes acciones:

- especifique la frase de acceso (PKCS#12 files);

- cargue la clave SSL.

Puede cambiar el modo de redundancia posteriormente en el panel S3 > INFORMACIÓN GENERAL > Configuración del protocolo. Haga clic en Continuar.

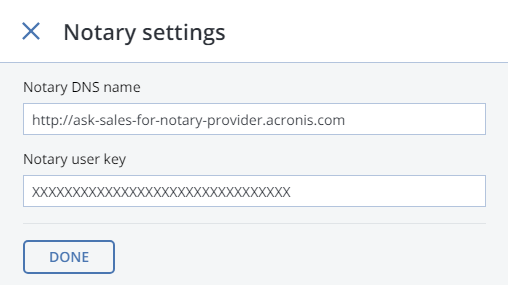

Si fuera necesario, haga clic en Configurar Acronis Notary y especifique el Nombre del DNS de Notary y la Clave del usuario de Notary.

Haga clic en Listo para crear un clúster de S3.

Cuando se haya creado el clúster de S3, abra la pantalla Información general de S3 para ver el estado del clúster, el nombre del servidor, la capacidad de disco utilizada, el número de usuarios, la actividad de E/S y el estado de los servicios de S3.

Para comprobar si se ha implementado el clúster de S3 correctamente y si los usuarios pueden acceder a él, visite https://<S3_nombre_del_DNS> o http://<S3_nombre_del_DNS> en su navegador. Debería recibir la respuesta XML siguiente:

<Error>

<Code>AccessDenied</Code>

<Message/>

</Error>

Para empezar a utilizar el almacenamiento S3, también deberá crear al menos un usuario de S3.

5.2.5. Gestión de usuarios de S3¶

El concepto de usuario de S3 es uno de los conceptos base del almacenamiento de objetos junto con los conceptos de objeto y bucket (un contenedor para el almacenamiento de objetos). El protocolo de Amazon S3 utiliza un modelo de permisos basado en listas de control de acceso (ACL) en el que cada bucket y cada objeto se asigna a una ACL que enumera todos los usuarios con acceso a un recurso determinado y el tipo de acceso (lectura, escritura, ACL de lectura, ACL de escritura). La lista de usuarios incluye el propietario de la entidad asignado a cada objeto y cada bucket en el momento de la creación. El propietario de la entidad cuenta con derechos adicionales en comparación con los demás usuarios. Por ejemplo, el propietario del bucket es el único que puede eliminar dicho bucket.

El modelo de usuario y las políticas de acceso implementadas en Acronis Cyber Infrastructure cumplen con el modelo de usuario y las políticas de acceso de Amazon S3.

Los escenarios de gestión de usuarios de Acronis Cyber Infrastructure se basan principalmente en la gestión de usuarios de Amazon Web Services e incluyen las siguientes operaciones: crear, consultar y eliminar usuarios, así como generar y revocar pares de claves de acceso de usuarios.

5.2.5.1. Adición de usuarios de S3¶

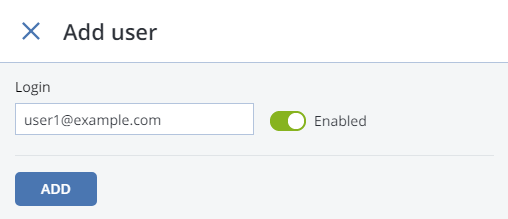

Para añadir un usuario de S3, haga lo siguiente:

En la pantalla SERVICIOS DE ALMACENAMIENTO > S3 > USUARIOS, haga clic en AÑADIR USUARIO.

Especifique una dirección de correo electrónico válida como inicio de sesión del usuario y haga clic en AÑADIR.

5.2.5.2. Gestionar pares de claves de acceso de S3¶

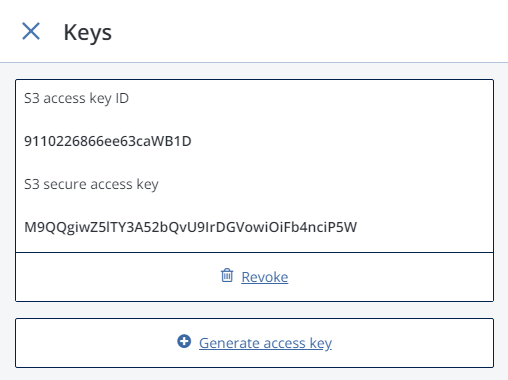

Cada usuario de S3 dispone de uno o dos pares de claves (la clave de acceso y la clave secreta) para acceder al cloud de S3. Puede considerar la clave de acceso como el nombre de inicio de sesión y la clave secreta como la contraseña. (Para obtener más información sobre los pares de claves de S3, consulte la documentación de Amazon). Las claves de acceso se generan y almacenan localmente en el clúster de almacenamiento de los servidores de nombres de S3. Cada usuario puede tener hasta dos pares de claves. Se recomienda revocar periódicamente los pares de claves de acceso antiguos y generar pares nuevos.

Para ver, añadir o revocar los pares de claves de acceso de S3 para un usuario de S3, haga lo siguiente:

Seleccione un usuario en la lista y haga clic en Claves.

Las claves existentes se mostrarán en el panel Claves.

- Para revocar una clave, haga clic en Revocar.

- Para agregar una nueva clave, haga clic en Generar clave de acceso.

Para acceder a un bucket, el usuario necesitará la información siguiente:

dirección IP del panel de administración;

nombre del DNS del clúster de S3 especificado durante la configuración;

ID de la clave de acceso a S3;

clave de acceso secreta a S3;

certificado SSL si se ha elegido el protocolo HTTPS durante la configuración.

Podrá encontrar el archivo de certificado en el directorio

/etc/nginx/ssl/de cualquier nodo que aloje el servicio de puerta de enlace de S3.

Para iniciar sesión automáticamente en S3 con credenciales de usuario mediante las claves generadas, seleccione un usuario y haga clic en Examinar.

Para Examinar con un certificado SSL, asegúrese de que es válido o, en caso de que sea un certificado autofirmado, añádalo a las excepciones del navegador.

5.2.6. Gestión de buckets de S3¶

Todos los objetos en almacenamiento similar a Amazon S3 se almacenan en contenedores llamados “buckets”. Los buckets se identifican con nombres que son únicos en un almacenamiento de objetos determinado, de modo que el usuario de S3 de dicho almacenamiento de objetos no puede crear un bucket con el mismo nombre como si fuera un bucket distinto en el mismo almacenamiento de objetos. Los buckets se utilizan para:

- agrupar y aislar objetos de los de otros buckets;

- proporcionar mecanismos de gestión de ACL para los objetos que contienen;

- establecer políticas de acceso para cada bucket, por ejemplo, versiones en el bucket.

En la versión actual de Acronis Cyber Infrastructure, puede habilitar y deshabilitar Acronis Notary para los buckets de almacenamiento de objetos y supervisar el espacio utilizado por estos en la pantalla SERVICIOS DE ALMACENAMIENTO > S3 > Buckets. No se pueden crear ni gestionar buckets de almacenamiento de objetos desde el panel de administración de Acronis Cyber Infrastructure. Sin embargo, puede hacerlo mediante el panel del usuario de Acronis Cyber Infrastructure o a través de una aplicación de terceros. Por ejemplo, las aplicaciones que se indican a continuación le permiten llevar a cabo las acciones siguientes:

- CyberDuck: crear y gestionar buckets y su contenido.

- MountainDuck: montar almacenamiento de objetos como una unidad de disco y gestionar buckets y su contenido.

- Backup Exec: almacenar copias de seguridad en el almacenamiento de objetos.

5.2.6.1. Muestra del contenido del bucket de S3¶

Puede consultar el contenido del bucket a través de un navegador web. Para ello, visite la URL formada por el nombre de DNS externo del extremo S3 que ha especificado al crear el clúster de S3 y el nombre del bucket. Por ejemplo, mialmacenamientos3.ejemplo.com/mibucket o mibucket.mialmacenamientos3.ejemplo.com (según la configuración de DNS).

También puede copiar el vínculo del contenido del bucket si hace clic con el botón derecho en él en CyberDuck y, a continuación, selecciona Copiar URL.

5.2.6.2. Gestión de Acronis Notary en buckets de S3¶

Acronis Cyber Infrastructure ofrece integración con el servicio Acronis Notary para aprovechar la certificación de la cadena de bloques y garantizar la inmutabilidad de los datos guardados en los clústeres de almacenamiento de objetos. Para utilizar Acronis Notary en los buckets del usuario, debe configurarlo en el clúster de S3 y habilitarlo para dichos buckets.

Para configurar Acronis Notary, haga lo siguiente:

Obtenga el nombre del DNS y la clave del usuario del servicio de notaría de su contacto de ventas.

En la pantalla SERVICIOS DE ALMACENAMIENTO > S3, haga clic en Configuración de certificación.

En la pantalla Configuración de certificación, especifique el nombre del DNS y la clave del usuario en los campos respectivos y haga clic en Listo.

Para habilitar o deshabilitar la certificación de la cadena de bloques, seleccione un bucket de la pantalla SERVICIOS DE ALMACENAMIENTO > S3 > Buckets y haga clic en Habilitar certificación o Deshabilitar certificación, respectivamente.

La certificación está deshabilitada de forma predeterminada para los nuevos buckets.

Una vez que haya habilitado la certificación de un bucket, se crean certificados de forma automática solo para los archivos que se carguen posteriormente. Los archivos cargados previamente permanecen sin certificar. Una vez que se ha certificado un archivo, permanecerá certificado incluso si desactiva la certificación más adelante.

5.2.7. Mejores prácticas para el uso de S3 en Acronis Cyber Infrastructure¶

Esta sección ofrece recomendaciones sobre cómo usar mejor la característica de S3 para Acronis Cyber Infrastructure.

5.2.7.1. Buckets de S3 y las políticas de nomenclatura clave¶

Se recomienda utilizar nombres de bucket que cumplan con las convenciones de nomenclatura de DNS:

- pueden tener una longitud de entre 3 y 63 caracteres

- deben empezar y acabar con una letra en minúscula o un número

- el nombre puede contener letras en minúsculas, números, puntos (.), guiones (-) y guiones bajos (_)

- puede ser una serie de partes de nombres válidos (descrito anteriormente) separados por puntos

Una clave de objeto puede ser una cadena de caracteres con codificación UTF-8 cualesquiera con una longitud de hasta 1024 bytes.

5.2.7.2. Mejora del rendimiento de las operaciones PUT¶

El almacenamiento de objetos admite la carga de objetos con un tamaño de hasta 5 GB por cada solicitud PUT (5 TB a través de una carga con varias partes). El rendimiento de la carga se puede mejorar al dividir objetos de gran tamaño en partes y cargarlas simultáneamente (dividiendo así la carga entre múltiples servicios de SO) con una API de carga de varias partes.

Se recomienda el uso de las cargas de varias partes para objetos con un tamaño superior a los 5 MB.

5.2.8. Replicación de datos de S3 entre centros de datos¶

Acronis Cyber Infrastructure puede almacenar réplicas de datos del clúster de S3 y mantenerlas actualizadas en diversos centros de datos distribuidos geográficamente mediante clústeres de S3 basados en Acronis Cyber Infrastructure. La georreplicación reduce el tiempo de respuesta de los usuarios de S3 locales que acceden a los datos en un clúster de S3 remoto o de usuarios de S3 remotos que acceden a los datos en un clúster de S3 local, ya que no necesitan disponer de una conexión a Internet.

La georreplicación planifica la actualización de las réplicas tan pronto como se modifica cualquier dato. El rendimiento de la georreplicación depende de la velocidad de la conexión a Internet, el modo de redundancia y el rendimiento del clúster.

Si dispone de múltiples centros de datos con espacio libre suficiente, se recomienda configurar la georreplicación entre los clústeres de S3 que residen en estos centros de datos.

Importante

Cada clúster debe tener su propio certificado SSL firmado por una autoridad de certificación global.

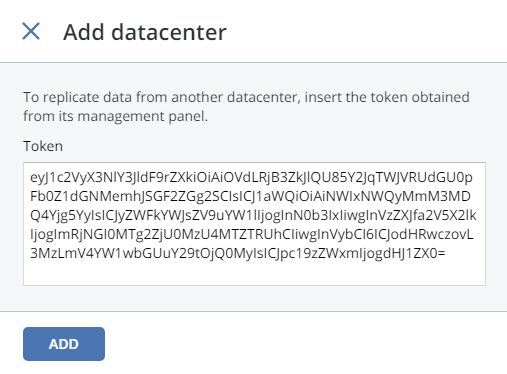

Para configurar la georreplicación entre clústeres de S3, intercambie tokens entre los centros de datos de la forma siguiente:

En el panel de administración de un centro de datos remoto, abra la pantalla SERVICIOS DE ALMACENAMIENTO > S3 > GEORREPLICACIÓN.

En la sección del clúster de S3 de inicio, haga clic en TOKEN y, en el panel Obtener el token, copie el token.

En el panel de administración del centro de datos local, abra la pantalla SERVICIOS DE ALMACENAMIENTO > S3 > GEORREPLICACIÓN y haga clic en AÑADIR CENTRO DE DATOS.

Introduzca el token copiado y haga clic en Listo.

Configure el clúster de S3 remoto del mismo modo.

5.2.9. Supervisión de los puntos de acceso de S3¶

La pantalla de supervisión de S3 le permite inspeccionar la disponibilidad de cada componente de S3, así como el rendimiento de los servicios de SO y NS (los cuales tienen una alta disponibilidad).

Si observa que algunos de los servicios de NS o SO no tienen conexión, significa que el punto de acceso de S3 no funciona correctamente. En ese caso, contacte con el soporte técnico o consulte la Guía de línea de comando del administrador <admins_cmd_guide:index>. Las puertas de enlace de S3 no tienen una alta disponibilidad, pero el equilibrado de carga de DNS debería ser suficiente para evitar el tiempo de inactividad si falla la puerta de enlace.

Los gráficos de rendimiento representan el número de operaciones que realizan los servicios de SO/NS.

5.2.10. Liberación de nodos de clústeres de S3¶

Antes de liberar un nodo, asegúrese de que el clúster dispone de nodos suficientes ejecutando los servidores de nombre y objeto, además de que quedan puertas de enlace.

Advertencia

Cuando se elimina el último nodo de un clúster de S3, el clúster se destruye y todos los datos se eliminan.

Para liberar un nodo de un clúster de S3, haga lo siguiente:

- En la pantalla SERVICIOS DE ALMACENAMIENTO > S3 > Nodos, haga clic en el cuadro del nodo que desea liberar.

- Haga clic en Liberar.

5.2.11. Características de Amazon S3 compatibles¶

Aparte de las operaciones básicas de Amazon S3, como GET, PUT, COPY y DELETE, la implementación de Acronis Cyber Infrastructure del protocolo de Amazon S3 admite las siguientes funciones:

- carga con varias partes

- listas de control de acceso (ACL)

- control de versiones

- URL firmadas

- bloqueo de objetos

- georreplicación

- notarización de blockchain mediante Acronis Notary

Más adelante se enumeran todas las operaciones, encabezados y esquemas de autenticación compatibles de Amazon S3.

5.2.11.1. Operaciones REST de Amazon S3 compatibles¶

Las siguientes operaciones REST de Amazon S3 actualmente son compatibles con la implementación de Acronis Cyber Infrastructure del protocolo de Amazon S3:

Operaciones de servicio compatibles: GET Service.

Operaciones de bucket compatibles:

- DELETE/HEAD/PUT Bucket

- GET Bucket (lista de objetos)

- GET/PUT Bucket acl

- GET Bucket location (devuelve

este de los EE. UU.) - GET Bucket Object versions

- GET/PUT Bucket versioning

- List Multipart Uploads

Operaciones de objeto compatibles:

- DELETE/GET/HEAD/POST/PUT Object

- Delete Multiple Objects

- PUT Object - Copy

- GET/PUT Object acl

- Delete Multiple Objects

- Abort Multipart Upload

- Complete Multipart Upload

- Initiate Multipart Upload

- List Parts

- Upload Part

Nota

Para obtener más información sobre las operaciones de REST de Amazon S3, consulte la Documentación de API REST de Amazon S3.

5.2.11.2. Encabezados de solicitud de Amazon compatibles¶

Los siguientes encabezados de solicitud REST de Amazon S3 son actualmente compatibles con la implementación de Acronis Cyber Infrastructure del protocolo de Amazon S3:

- Authorization

- Content-Length

- Content-Type

- Content-MD5

- Fecha

- Servidor

- x-amz-content-sha256

- x-amz-date

- x-amz-security-token

- x-amz-object-lock-retain-until-date

- x-amz-object-lock-mode

- x-amz-object-lock-legal-hold

- x-amz-bypass-governance-retention

- x-amz-bucket-object-lock-enabled

Los siguientes encabezados de solicitud REST de Amazon S3 se ignoran:

- Expect

- x-amz-security-token

Nota

Para obtener más información sobre los encabezados de solicitud de REST de Amazon S3, consulte la documentación de API REST de Amazon S3.

5.2.11.3. Encabezados de respuesta de Amazon compatibles¶

Los siguientes encabezados de respuesta REST de Amazon S3 son actualmente compatibles con la implementación de Acronis Cyber Infrastructure del protocolo de Amazon S3:

- Content-Length

- Content-Type

- Conexión

- Fecha

- ETag

- x-amz-delete-marker

- x-amz-request-id

- x-amz-version-id

- x-amz-object-lock-retain-until-date

- x-amz-object-lock-mode

- x-amz-object-lock-legal-hold

Los siguientes encabezados de respuesta REST de Amazon S3 no se utilizan:

- Servidor

- x-amz-id-2

Nota

Para obtener más información sobre los encabezados de respuesta REST de Amazon S3, consulte la documentación de API REST de Amazon S3.

5.2.11.4. Encabezados de respuesta de error de Amazon compatibles¶

Los siguientes encabezados de respuesta de error REST de Amazon S3 actualmente son compatibles con la implementación de Acronis Cyber Infrastructure del protocolo de Amazon S3:

- Código

- Error

- Mensaje

- RequestId

- Recurso

Los siguientes encabezados de respuesta de error REST de Amazon S3 no son compatibles:

- RequestId (no se usa)

- Recurso

Nota

Para obtener más información sobre los encabezados de respuesta REST de Amazon S3, consulte la Documentación de API REST de Amazon S3.

5.2.11.5. Esquemas de autenticación compatibles¶

Los siguientes esquemas de autenticación son compatibles con la implementación de Acronis Cyber Infrastructure del protocolo de Amazon S3:

Los siguientes métodos de autenticación son compatibles con la implementación de Acronis Cyber Infrastructure del protocolo de Amazon S3:

- Uso del encabezado de autorización

- Uso de los parámetros de consulta

- Cargas mediante POST basadas en el navegador

El método de autenticación siguiente no es compatible: