2.1. Gestión de redes y tipos de tráfico¶

Para equilibrar y optimizar las redes en Acronis Cyber Infrastructure, puede asignar distintos tipos de tráfico a redes independientes. Asignar un tipo de tráfico a una red significa que se configura un cortafuegos en los nodos conectados a esta red, se abren puertos específicos en las interfaces de red del nodo y se establecen las reglas iptables necesarias. Por ejemplo, los nodos conectados a una red con solo el tipo de tráfico S3 público aceptarán únicamente las conexiones entrantes en los puertos 80 y 443.

Como se describe en el Manual de instalación <installation_guide:index>, se recomienda tener estas redes en Acronis Cyber Infrastructure:

Redes internas (tipos de tráfico: Almacenamiento, Gestión interna, OSTOR privado, ABGW privado), asignado a la primera conexión acoplada

Nota

Si tiene previsto utilizar RDMA a través de InfiniBand, mueva el tipo de tráfico Almacenamiento a una red dedicada y asigne esa red a la interfaz de IB. Consulte Habilitación de RDMA.

Redes superpuestas (tipo de tráfico Equipo virtual privado), asignadas a una VLAN creada en la segunda conexión acoplada

Redes de gestión (tipos de tráfico: Panel de administración, SSH, SNMP), asignadas a una VLAN creada en la segunda conexión acoplada

Redes externas (tipos de tráfico: Panel de autoservicio, API de procesamiento, Equipo virtual público, S3 público, ABGW público, iSCSI y NFS), asignadas a una VLAN creada en la segunda conexión acoplada

Redes de copia de seguridad (tipos de tráfico: Copias de seguridad del equipo virtual y equipo virtual público), asignados a una VLAN creada en la segunda conexión acoplada

Debe configurar estas redes en la pantalla INFRAESTRUCTURA > Redes del panel de administración antes de crear el clúster (consulte Creación, edición y eliminación de redes). De forma predeterminada, dispone de dos redes preconfiguradas denominadas Pública y Privada, en función de su tipo. Se pueden considerar plantillas que puede personalizar para crear la configuración deseada (recomendada).

Importante

Algunos tipos de tráfico no se pueden reasignar a una red distinta si están en uso. Además, no se puede cambiar el nombre de una red pública empleada por una red virtual de procesamiento.

Tras crear las redes, continúe con la creación de las interfaces VLAN recomendadas restantes en cada nodo y asígnelas a redes como se describe en Creación de interfaces VLAN.

A continuación se muestra un ejemplo de redes recomendadas y sus tipos de tráfico:

| Red | Tipo de tráfico |

|---|---|

| Interno | Almacenamiento, Gestión interna, OSTOR privado, ABGW privado |

| Superpuesta | Equipo virtual privado |

| Gestión | Panel de administración, SSH, SNMP |

| Externa | API de procesamiento, Panel de autoservicio, S3 público, iSCSI, NFS, ABGW público, equipo virtual público |

| Copia de seguridad | Copias de seguridad del equipo virtual, equipo virtual público |

Las tres subsecciones siguientes describen todos los tipos de tráfico que se pueden asignar a redes.

2.1.1. Tipos de tráfico exclusivos¶

La exclusividad implica que dicho tipo de tráfico solo se puede añadir a una red. Algunos tipos de tráfico exclusivos no se pueden reasignar entre redes si están en uso. Para ello, primero deberá eliminar el servicio que las utiliza.

- Gestión interna

- Gestión del clúster interno y transferencias de los datos de supervisión del nodo al panel de administración. Sin este tipo de tráfico, el administrador no puede controlar ni supervisar el clúster. El clúster, sin embargo, sigue funcionando. Utiliza cualquier puerto disponible.

- Almacenamiento

- Transferencias internas de fragmentos de datos, latidos del servicio de alta disponibilidad, además de autorreparación de datos. Este es el tipo de tráfico más esencial que sirve para definir el rendimiento del almacenamiento y habilitar la alta disponibilidad del clúster. Utiliza cualquier puerto disponible.

- OSTOR privado

- Intercambio de datos internos entre varios servicios de S3/NFS. Utiliza cualquier puerto disponible.

- ABGW privado

- Gestión interna e intercambio de datos de varios servicios de Backup Gateway. Utiliza cualquier puerto disponible.

- Equipo virtual privado

- Tráfico de red entre equipos virtuales en redes virtuales privadas y tráfico de la consola VNC. Las redes virtuales privadas se implementan como VXLAN, una red superpuesta completamente aislada en L2. Abre el puerto UDP 4789 y los puertos TCP desde el 5900 hasta el 5999.

- API de procesamiento

Acceso externo a extremos de la API de OpenStack estándar. Abre los siguientes puertos:

- TCP 5000—API Identity v3

- TCP 6080—noVNC WebSocket Proxy

- TCP 8004—API Orchestration Service v1

- TCP 8041—API Gnocchi (servicio de medición de facturación)

- TCP 8774—API de procesamiento

- TCP 8776—API Block Storage v3

- TCP 8780—API Placement

- TCP 9292—API Image Service v2

- TCP 9313—API Key Manager v1

- TCP 9513—API Container Infrastructure Management (servicio de Kubernetes)

- TCP 9696—-API Networking v2

- TCP 9888—API Octavia v2 (servicio del equilibrador de carga)

- Copias de seguridad del equipo virtual

- Acceso externo de NBD. Los sistemas gestión de copias de seguridad de terceros pueden extraer copias de seguridad de equipos virtuales mediante el uso de este tipo de tráfico. Para acceder a los agentes de copia de seguridad instalados en los equipos virtuales, asigne este tipo de tráfico junto con equipos virtuales públicos. Abre los puertos TCP que van desde el 49300 hasta el 65535.

2.1.2. Tipos de tráfico comunes¶

Los siguientes tipos de tráfico no son exclusivos y se pueden añadir a varias redes.

- S3 público

- Intercambio de datos externos con el punto de acceso de S3. Utiliza los puertos TCP 80 y 443.

- iSCSI

- Intercambio de datos externos con el punto de acceso de iSCSI. Utiliza el puerto TCP 3260.

- NFS

- Intercambio de datos externos con el punto de acceso de NFS. Utiliza los puertos TCP/UDP 111, 892 y 2049.

- ABGW público

- Intercambio de datos externos con los agentes de Acronis Backup y Acronis Backup Cloud. Utiliza el puerto TCP 44445.

- Panel de administración

- Acceso externo al panel de administración. Utiliza el puerto TCP 8888.

- Equipo virtual público

- Intercambio de datos externos entre los equipos virtuales y las redes públicas (por ejemplo, Internet). Cuando una interfaz de red de nodo se asigna a una red con este tipo de tráfico, se crea un puente de Open vSwitch en esa interfaz de red.

- SSH

- Acceso remoto a los nodos a través del SSH. Utiliza el puerto TCP 22.

- SNMP

- Acceso externo a las estadísticas de supervisión del clúster de almacenamiento mediante el protocolo de SNMP. Abre el puerto UDP 161.

- Panel de autoservicio

- Acceso externo al panel de autoservicio. Abre el puerto TCP 8800.

2.1.3. Tipos de tráfico personalizados¶

Puede crear tipos de tráfico personalizados que abrirán los puertos TCP deseados. Estos tipos de tráfico se pueden añadir a varias redes. Consulte Creación, edición y eliminación de tipos de tráfico.

2.1.4. Creación, edición y eliminación de redes¶

Si es necesario, puede añadir una nueva red siguiendo estos pasos:

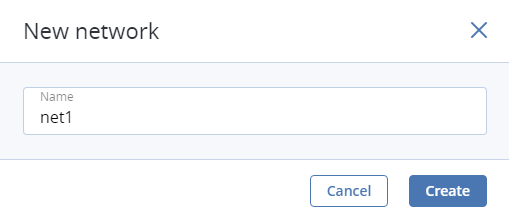

En la pantalla INFRAESTRUCTURA > Redes, haga clic en Editar y, a continuación, en Crear red.

En la ventana Nueva red, especifique un nombre de red. Los nombres de red deben ser alfanuméricos y tener una longitud de entre 2 y 32 caracteres.

Haga clic en Crear.

Añada los tipos de tráfico necesarios a la nueva red marcando las casillas de verificación correspondientes.

Cuando haya acabado, haga clic en Guardar para aplicar los cambios.

Para editar un nombre de red o eliminar una red personalizada, haga clic en el icono de puntos suspensivos junto él y seleccione la acción que desee realizar.

Solo puede eliminar las redes que no se han asignado a ningún adaptador de red.

2.1.5. Creación, edición y eliminación de tipos de tráfico¶

Si es necesario, puede añadir un nuevo tipo de tráfico siguiendo estos pasos:

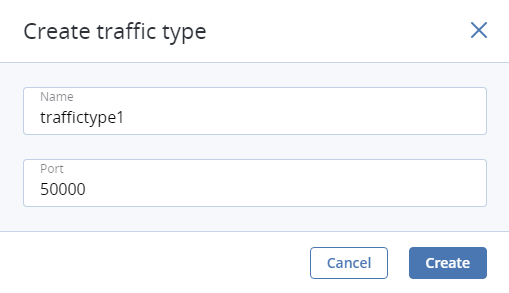

En la pantalla INFRAESTRUCTURA > Redes, haga clic en Editar y, a continuación, en Crear tipo de tráfico.

En la ventana Crear tipo de tráfico, especifique un nombre de tipo de tráfico y el puerto que desea abrir.

Los nombres de tipo de tráfico deben ser alfanuméricos y tener una longitud de entre 3 y 32 caracteres.

Haga clic en Crear.

Añada el tipo de tráfico recién creado a uno o más de sus redes marcando las casillas de verificación correspondientes.

Cuando haya acabado, haga clic en Guardar para aplicar los cambios.

Para editar o eliminar un tipo de tráfico personalizado, asegúrese de que se ha excluido de todas las redes, haga clic en el icono de puntos suspensivos junto a él y seleccione la acción deseada.